35C3, czyli chaotyczna relacja z kongresu chaosu

Table of Contents

- 1. Hacking

- 2. Techno-sztuka

- 3. Rozproszona sieć społecznościowa

- 4. Prekariat

- 5. Anarchia w związku

- 6. Jak być głośnym na manifestacjach (i nie tylko)

- 7. Hackers Against Climate Change (i nie tylko)

- 8. Jak zaprojektować ogród, żeby rośliny czuły się dobrze w odpowiednim towarzystwie

- 9. Kryptowaluty

- 10. Mechanika kwantowa

- 11. Lockpicking

- 12. Elektronika

- 13. Pomoc medyczna

- 14. Wróg, czyli zaangażowane dziennikarstwo

- 15. Cenzura

- 16. Prywatność w sieci, toalecie i w życiu

- 17. Złość

- 18. Food-sharing

- 19. Open-source hardware

- 20. Zero-waste

- 21. Kobiety

- 22. Wspólne działanie

- 23. Praca

- 24. Anarchizm

- 25. Hakowanie ciała: sztuka walki

- 26. All Creatures Welcome

- 27. Alternatywna rzeczywistość

- 28. Regeneracja

- 29. Kolofon

Dawno, dawno temu, w odległej galaktyce… kiedy jako dzieciak z wypiekami na twarzy czytałem wszystkie dostępne dla mnie czasopisma komputerowe (czytaj: "wszystkie trzy", bo więcej nie było: Bajtek, Komputer, Mikroklan), trafiłem na wzmiankę o hakerach z Chaos Computer Club. To było coś! Komputerowi geniusze ratujący świat - a przynajmniej tak to zapamiętałem. Niestety Internetu nie było, granica Polsko-Niemiecka była mocno strzeżona i nie udało mi się nawiązać kontaktu, ani nawet dowiedzieć czegokolwiek więcej.

Figure 1: Godzina 11-ta bardzo wcześnie rano, czyli czas, kiedy większość uczestników zdążyła już pójść spać po poprzednim dniu

Niedługo potem, bo niewiele ponad 30 lat później, plan udało się zrealizować. Pojechałem do Lipska na 35C3, czyli 35ty Chaos Communication Congress. Ogromne podziękowania dla wrocławskiego HackerSpace'u za tę możliwość.

Figure 2: Dywanik rozpoznawczy assembly polskich HSów (Kraków, Warszawa, Wrocław, Trójmiasto)

Figure 3: Obraz papieża, czyli Richarda M. Stallmana

Trudno w kilku słowach opisać czym właściwie jest dzisiaj kongres CCC. Z pewnością nie jest to konferencja tylko informatyczna, jak mogłoby się wydawać. Oczywiście jest mnóstwo niesamowitych tematów technicznych, ale dużą część stanowią też kwestie społeczno-polityczne. To trochę jakby festiwal garstki (było nas jakieś 16 tysięcy) zapaleńców (bez takich czy innych kontaktów/polecenia nie jest łatwo się dostać), którzy spotykają się, żeby zaprezentować, przedyskutować czy nawiązać kontakty w tematach, które ich pasjonują. A spektrum takowych jest imponujące - zaczynąc od hard core'owych tematów informatycznych dotyczących bezpieczeństwa (a raczej jego braku), programowania, sieci czy elektroniki, poprzez tematy dot. kultury, sztuki, nauki, społeczeństwa, polityki, na rozrywce kończąc.

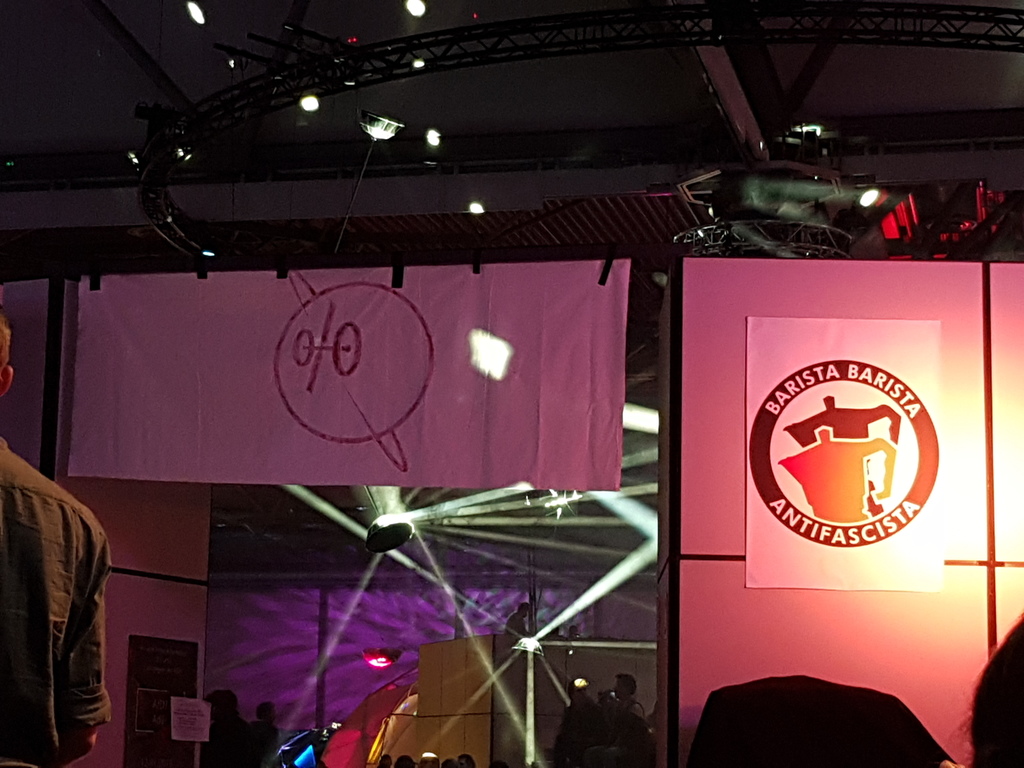

Figure 4: W razie wątpliwości czy warto wejść do środka, antyfaszystowska flaga przy wejściu informowała jednoznacznie, kto niekoniecznie będzie mile widziany

Całość trwa około 4 dni i jak można się spodziewać, nie da się zobaczyć w tym czasie wszystkiego. W apce z harmonogramem naliczyłem 51 równoległych ścieżek i choć niektóre były mało zapełnione, to jednak program kończył się około 3-ciej w nocy, więc czasu na sen nie zostawało wiele. Poniżej opisuję ułamek z ułamka, którego udało mi się w jakiś sposób dotknąć - ku inspiracji. Pełny program, wraz z nagraniami z niektórych wykładów można znaleźć na stronach CCC lub na kanale YouTube media.ccc.de (jakieś 127 filmów; nie pytajcie mnie czemu CCC zdecydowało się na publikację na YouTube…) Na poniższych zdjęciach nie ma wyraźnie widocznych twarzy, ponieważ warunkiem zrobienia takiego zdjęcia jest zgoda osoby fotografowanej. A ja nie lubię pytać. ;)

No i zdarzało mi się widzieć dość gwałtowne reakcje na próby robienia takich zdjęć - nie każdy może chcieć, żeby jego zdjęcie było dostępne publicznie, zwłaszcza w tak specyficznym otoczeniu, jakim niewątpliwie jest wysoki wskaźnik freaków na metr kwadratowy.

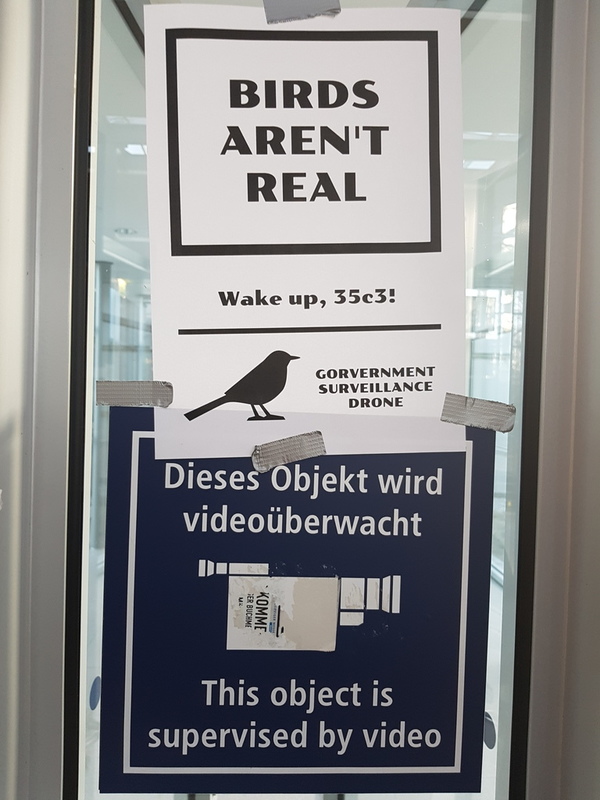

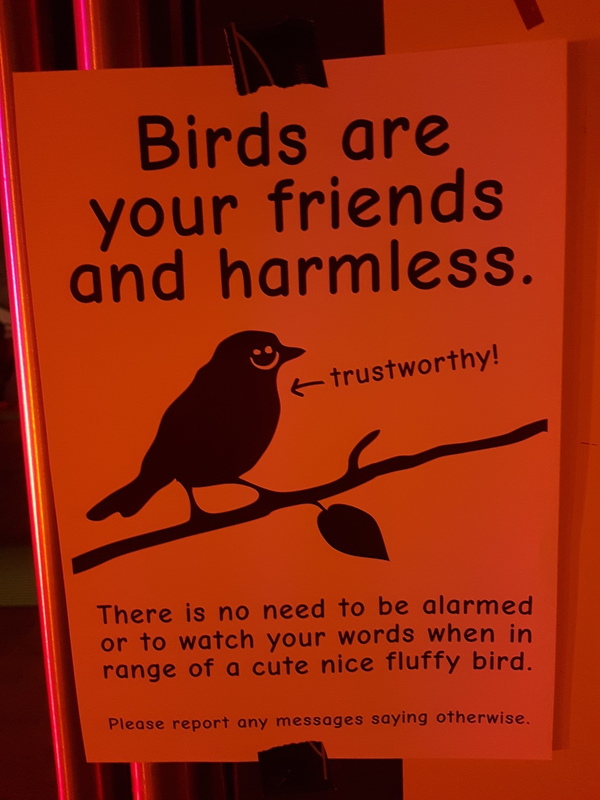

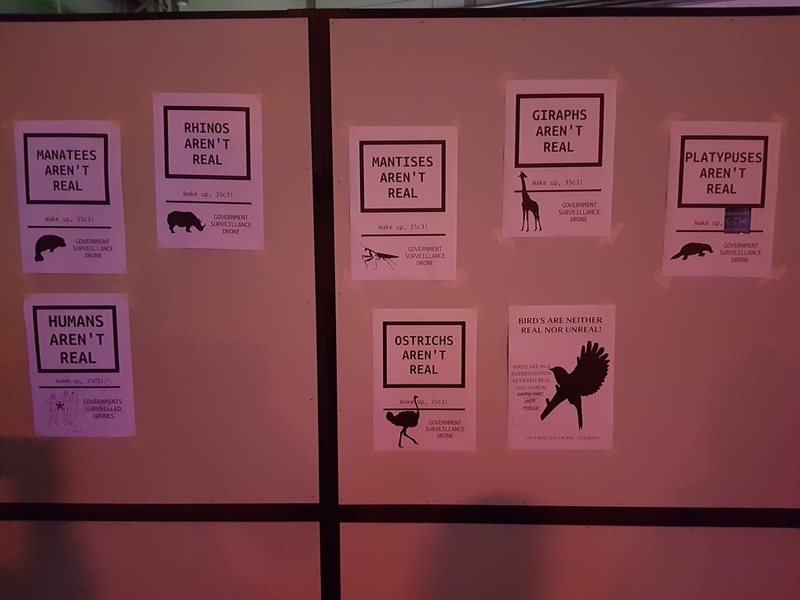

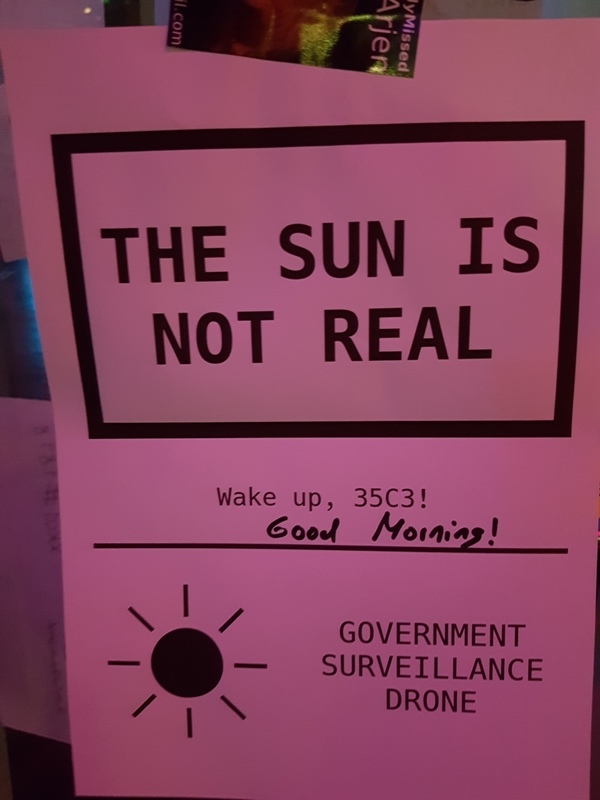

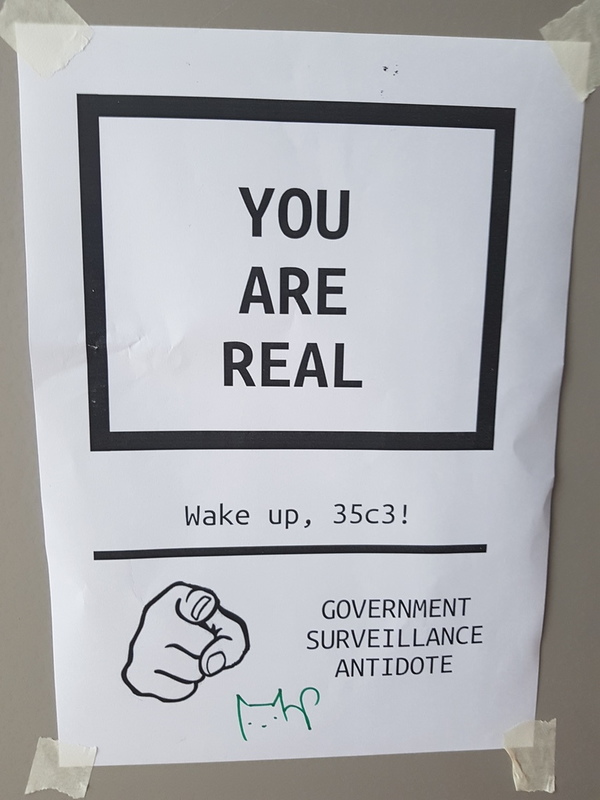

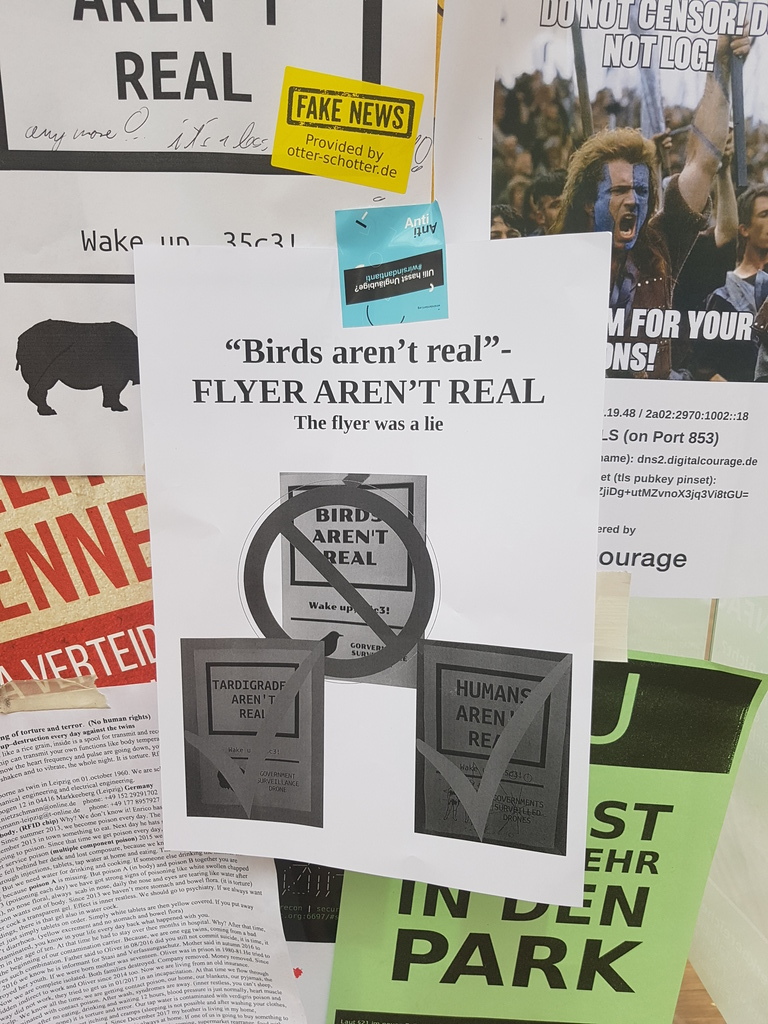

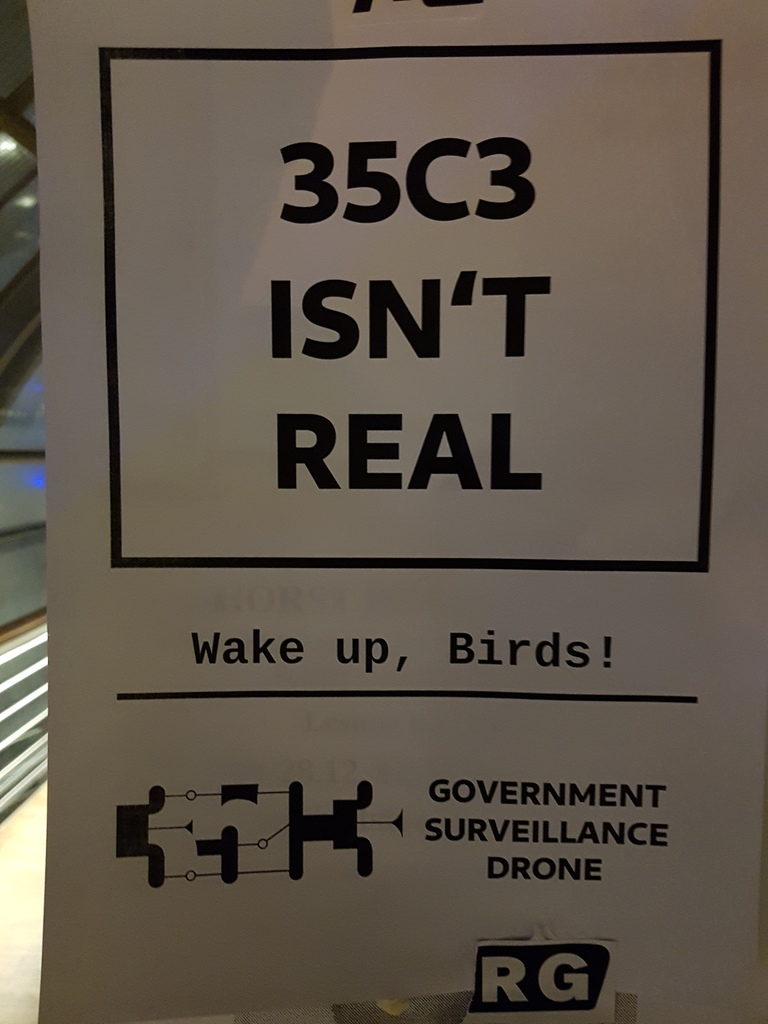

Już przy wejściu dowiedziałem się, że ptaki nie są rzeczywiste, tylko tak naprawdę są to rządowe drony, których celem jest inwigilacja. Bardzo mnie to zmartwiło, bo lubię ptaki i inne zwierzęta też bardzo. Mam dobrego kolegę, który robi świetne zdjęcia ptaków, będę musiał mu o tym powiedzieć. Nie wiem jak on to zniesie…

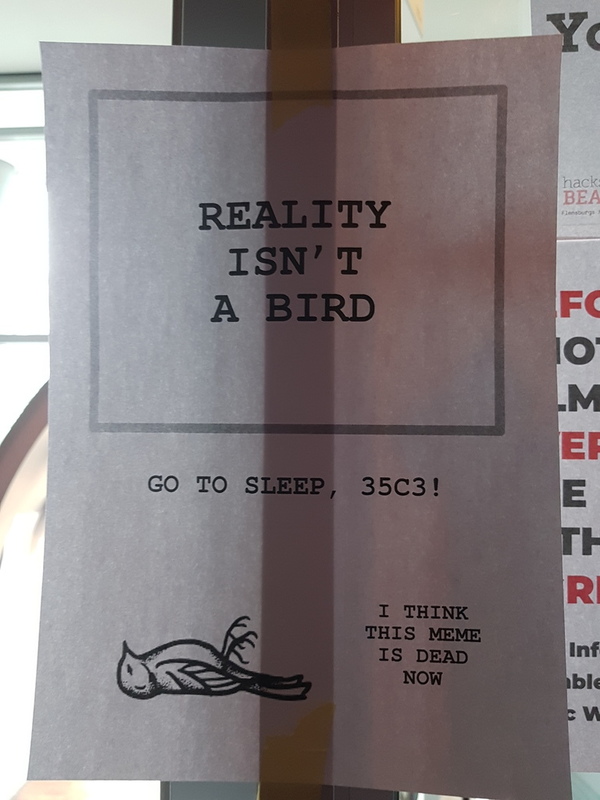

Figure 6: Ptaki nie są rzeczywiste

1 Hacking

Jak wspomniałem na wstępie, CCC wywodzi się z kultury hackerskiej. Tymczasem obecnie hacking kojarzy się głównie z włamaniami na strony internetowe, do systemów bankowych itp. To niestety efekt działania mediów, które mocno wypaczyły pierwotne znaczenie tego pojęcia, eksponując jego najbardziej spektakularne i kryminalne aspekty.

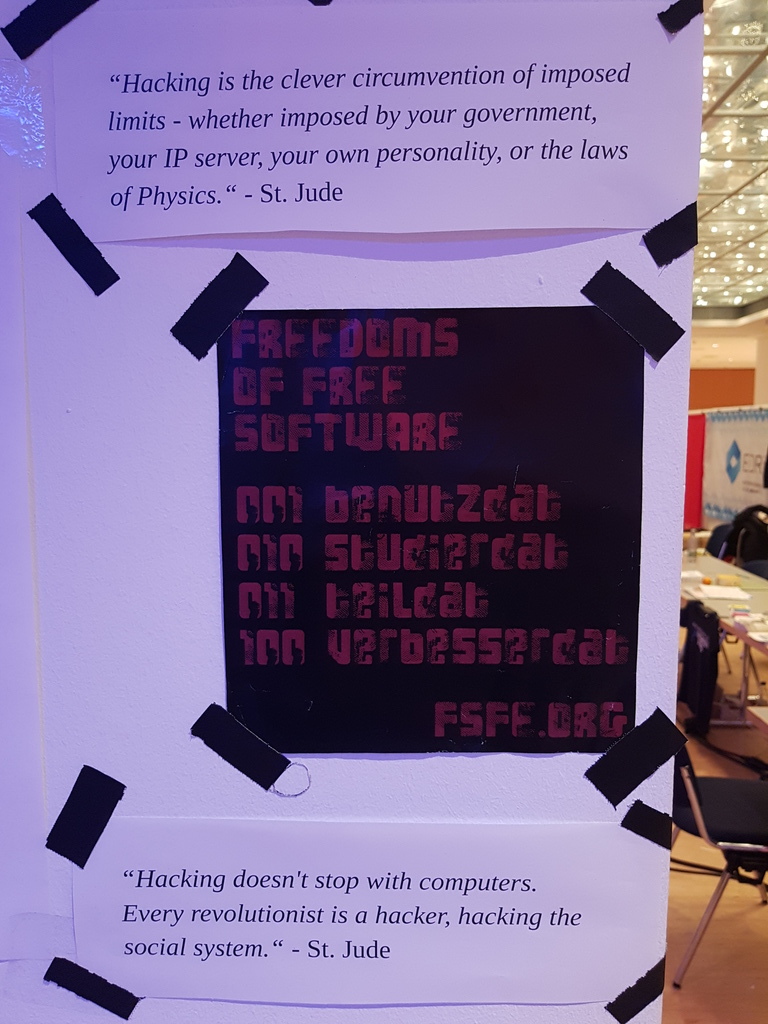

Figure 7: Wolność, równość i neutralność sieci

Dla jasności kontekstu całego wydarzenia przytoczę dwa cytaty, które powinny rozjaśnić nieco temat:

"Haker, używając terminu angielskiego, oznacza kogoś, kto posługując się zdolnościami i inteligencją, podejmuje się rozwiązania trudnego zadania. Nie oznacza to, że ten ktoś ma pracować sam czy z innymi. Nie oznacza to też, że ma pracować z komputerami. Można być hakerem rowerowym. Haker używa swoich umiejętności, w celu zrobienia czegoś niespodziewanego i zaskakującego. Oczywiście ten termin zaskoczenie należy rozumieć w sensie pozytywnym." – Richard M. Stallman

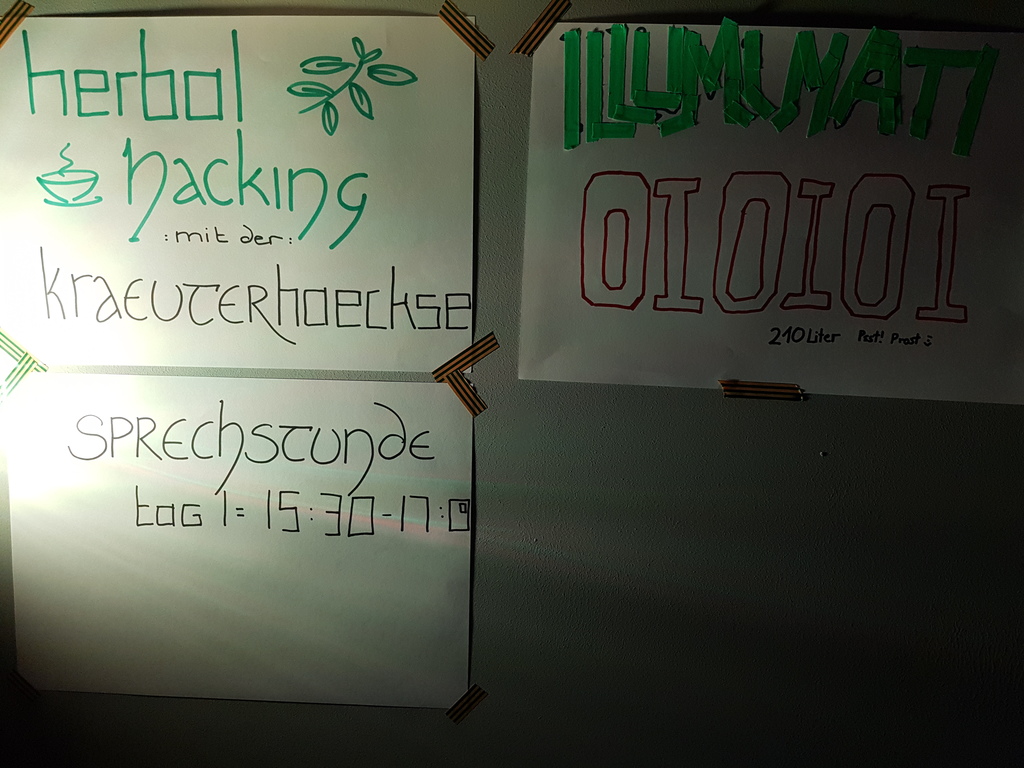

Figure 8: Herbatę też da się hakować

"[…] This is our world now… the world of the electron and the switch, the beauty of the baud. We make use of a service already existing without paying for what could be dirt-cheap if it wasn't run by profiteering gluttons, and you call us criminals. We explore… and you call us criminals. We seek after knowledge… and you call us criminals. We exist without skin color, without nationality, without religious bias… and you call us criminals. You build atomic bombs, you wage wars, you murder, cheat, and lie to us and try to make us believe it's for our own good, yet we're the criminals.

Yes, I am a criminal. My crime is that of curiosity. My crime is that of judging people by what they say and think, not what they look like. My crime is that of outsmarting you, something that you will never forgive me for.

I am a hacker, and this is my manifesto. You may stop this individual, but you can't stop us all… after all, we're all alike."

Figure 9: Słów kilka o hakowaniu

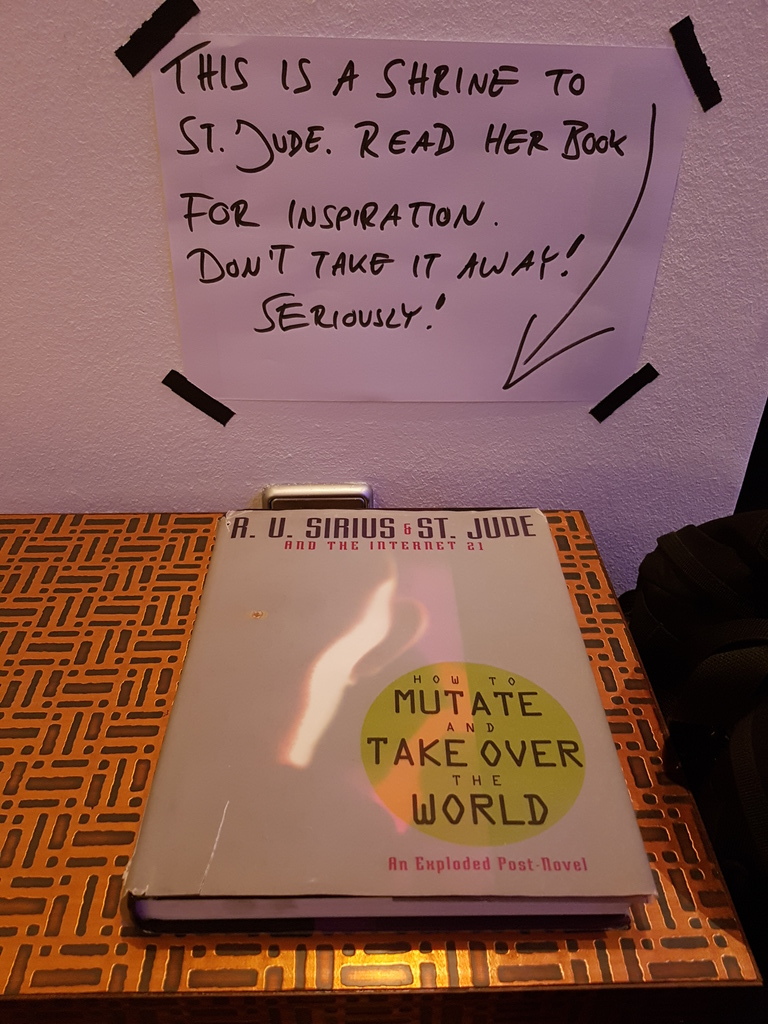

Figure 10: Hakerzy to takie zwierzęta rozwiązujące problemy - St. Jude

Figure 11: Kolejna książka na liście "do przeczytania"

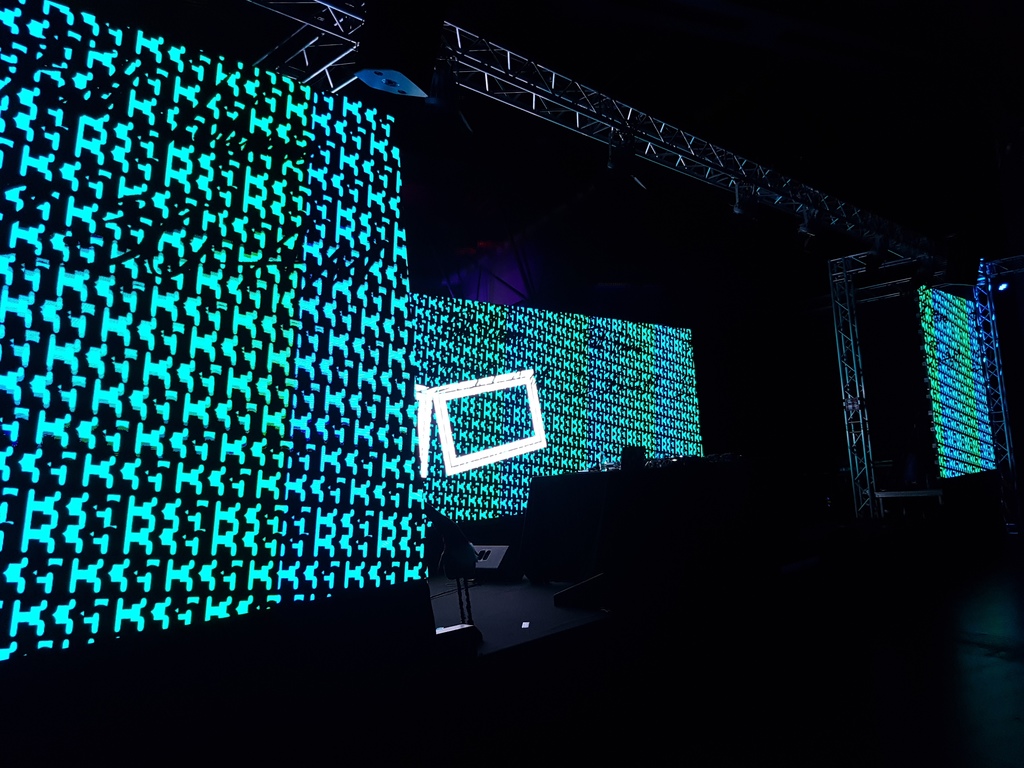

2 Techno-sztuka

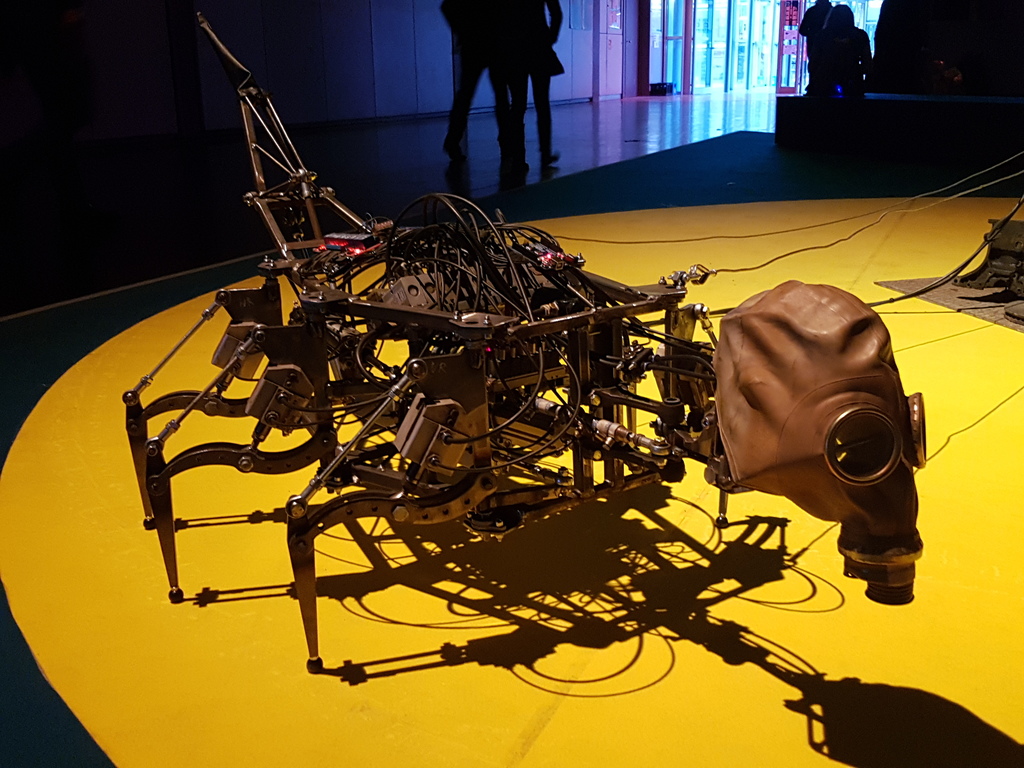

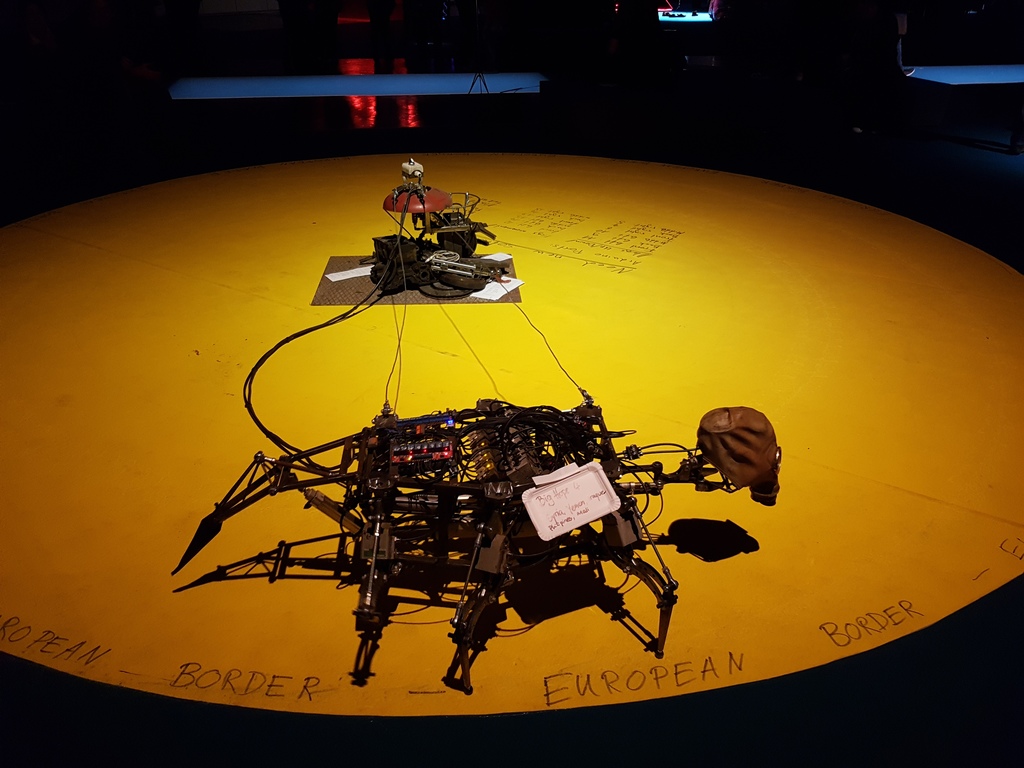

Wejścia pilnował pies. Niestety na smyczy. Stworzył go (jak i dwa poniższe okazy) Jim Whiting.

Figure 12: Pies, który w drodze ewolucji przystosował się do współczesnych warunków życia, w tym smogu

Dość szybko psu dorobiono konspekt polityczny. Granica jego zasięgu stała się granicą Europy. Samo zwierze stało się nadzieją dla Syrii, Jemenu, Iraku, Filipin i Mali

Figure 13: Pies, który w drodze ewolucji przystosował się do współczesnych warunków życia, w tym smogu

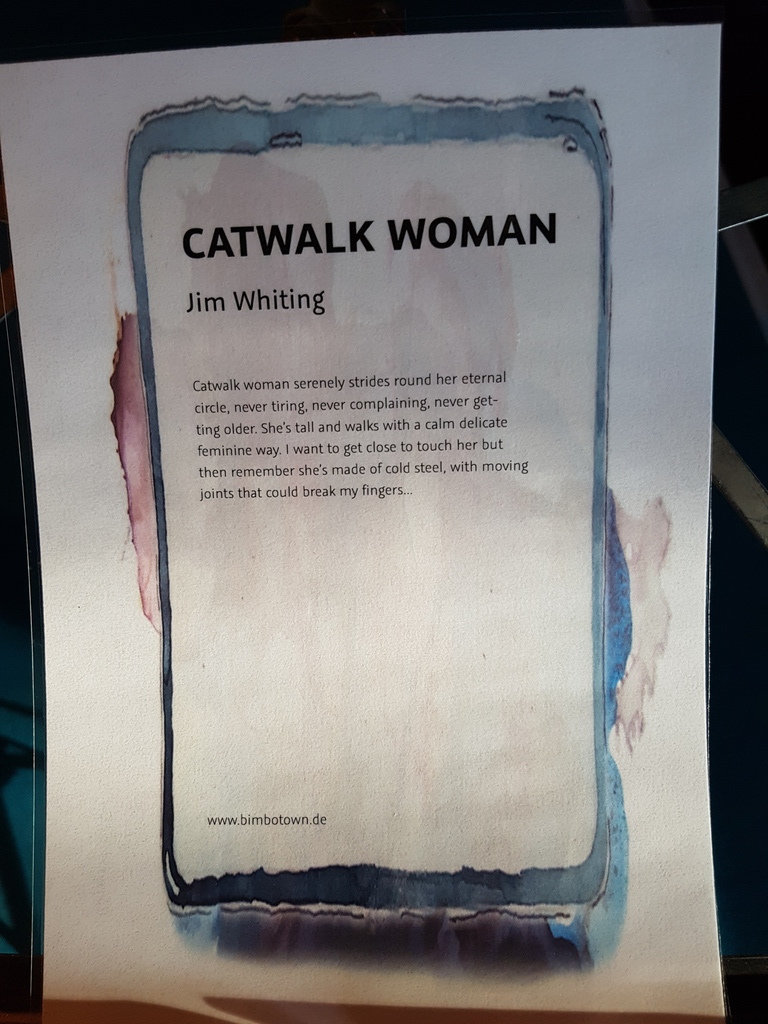

Figure 14: Kobieta spacerująca na wybiegu z żelazną gracją

Figure 15: Kobieta na wybiegu kroczy łagodnie wokół jej wiecznego kręgu, nigdy się nie męczy, nigdy nie narzeka, nigdy nie starzeje

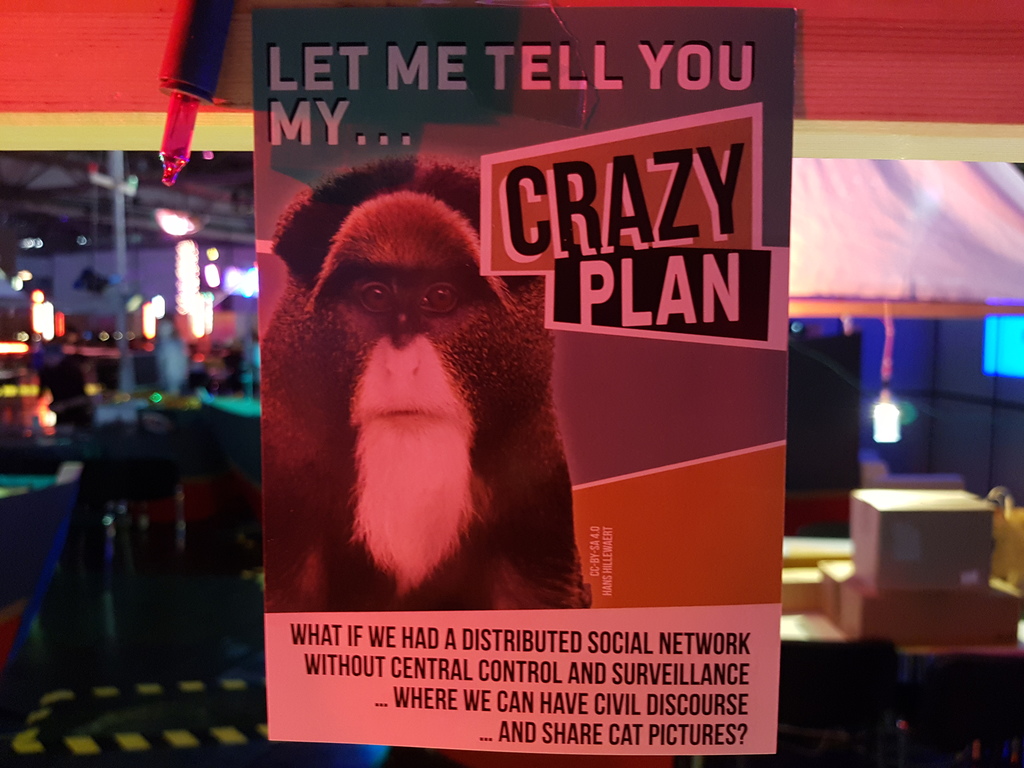

3 Rozproszona sieć społecznościowa

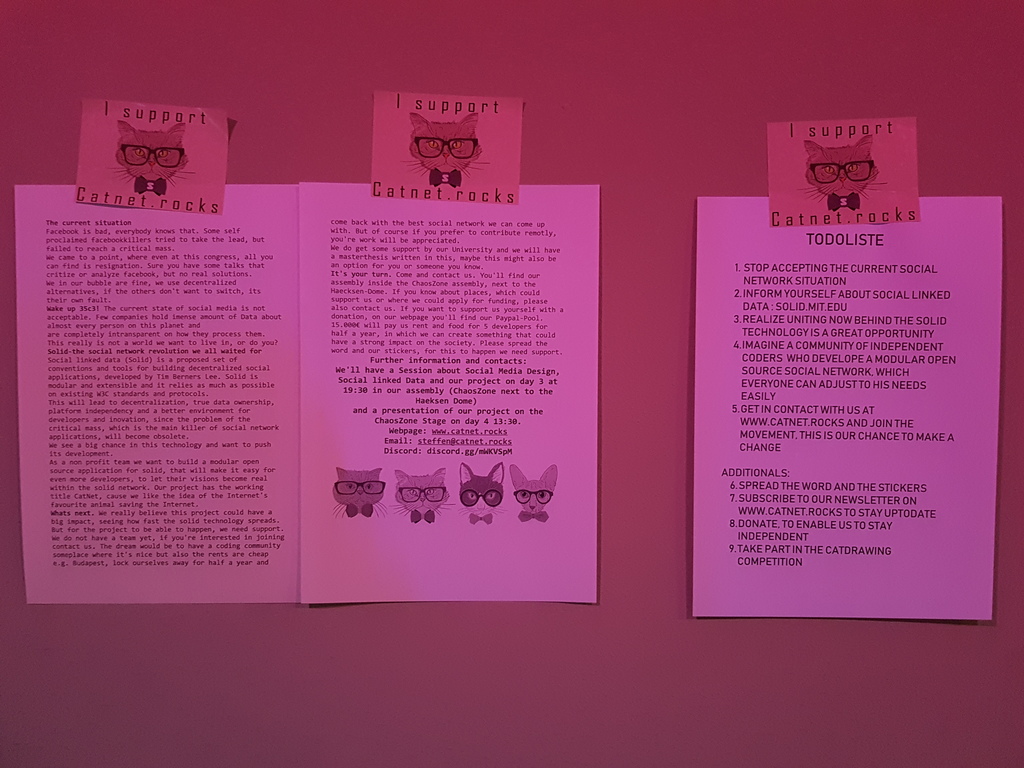

Moim zdaniem zdrowa alternatywa dla facebooka, to jeden z najważniejszych tematów z którymi mierzy się społeczność hakerska. Bardzo potrzebne jest skuteczne rozwiązanie, które przyciągnie również zwykłych śmiertelników na tyle, że warto będzie się tam przenieść na dobre.

"Few companies hold imense amount of Data about almost every person on this planet and are completely intransparent on how they process them. This really is not a world we want to live in, or do you?" (źródło: catnet.rocks)

Figure 16: A co jeśli mielibyśmy rozproszoną sieć społecznościową bez centralnej kontroli i inwigilacji, gdzie moglibyśmy prowadzić dysputy obywatelskie i dzielić się zdjęciami kotów?

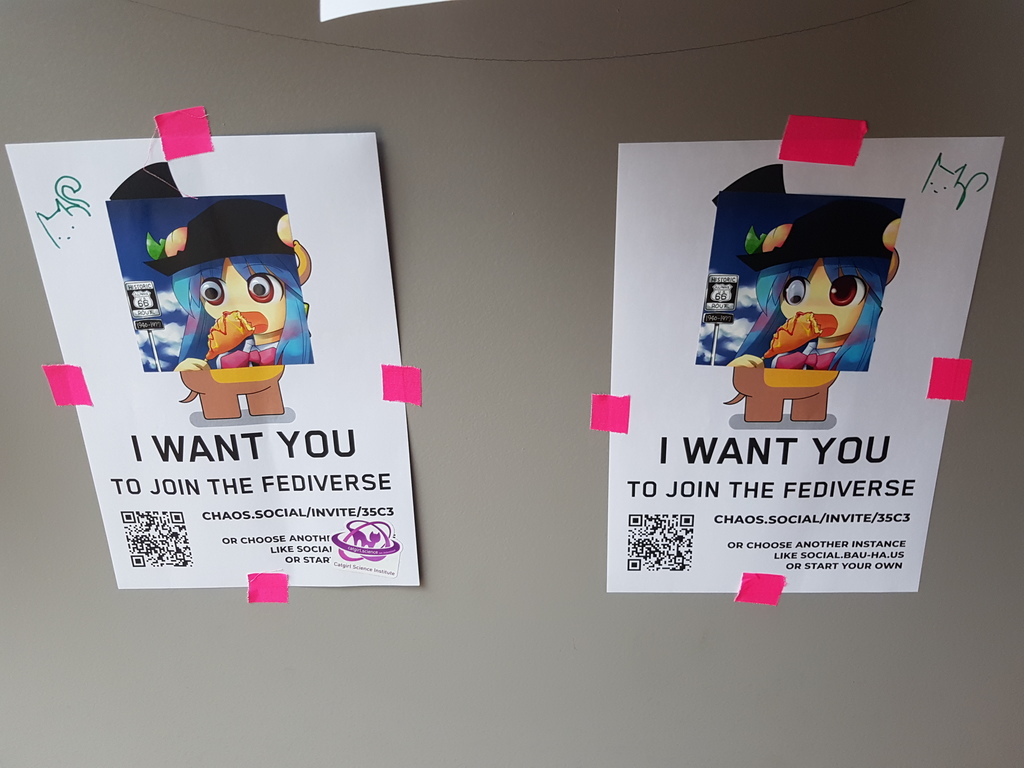

Fediverse czyli platforma platform, łącząca takie rozwiązania jak Diaspora, Mastodon, GNU Social, identi.ca i inne.

Figure 17: Jedna z alternatywnych propozycji

Bardzo dobrze zapowiadającą się inicjatywą jest z pewnością Solid. Dlaczego? Bo: MIT i Tim Berners-Lee!

Figure 18: Brak zgody na obecną sytuację portali społecznościowych

4 Prekariat

"Prekariat" to dość ciekawe pojęcie adresujące klasę społeczną ludzi, którzy - upraszczając - zarabiają niewiele, a do tego mają bardzo niepewną formę zatrudnienia (np. w warunkach polskich myślę, że wpisują się w ten nurt "śmieciówki"), słabe warunki w pracy itd. Na skutek takiego a nie innego systemu społeczno-ekonomicznego w jakim funkcjonujemy, nierówności społeczne stają się coraz bardziej dotkliwe. Skutkiem ubocznym szybkiego wzrostu klasy prekariatu są też zaskakujące (przynajmniej dla mnie) wyniki wyborów w wielu zachodnich krajach. Ludzie, którzy głosują kierując się bardziej emocjami, a nie racjonalnymi argumentami wybierają takie postaci jak Trump, Orban, Le Pen. Głosują za Brexitem, wybierają PiS.

Pojęcie "prekariatu" wprowadził w 2014 r. brytyjski ekonomista Guy Standing i to właśnie on opowiadał o tym w wykładzie "The Precariat: A Disruptive Class for Disruptive Times".

Dość szybko pojawił się plakat wyjaśniający, że ptaki są przyjacielskie i nie są zagrożeniem. Uff… jaka ulga!

Figure 19: Ptaki są twoimi przyjaciółmi!

5 Anarchia w związku

W telegraficznym skrócie - związek międzyludzki nie powinien być ograniczony zewnętrznymi zasadami, tylko tym na co zgadzają się osoby, będące w takim związku. Jedną z form RA jest poliamoria. Temat nie jest prosty i rodzi sporo problematycznych konsekwencji, ale wart przemyślenia.

Figure 20: Logo anarchii w związku (CC BY-SA 2.5)

Figure 21: Poliamoria, czyli inne podejście do miłości i związku

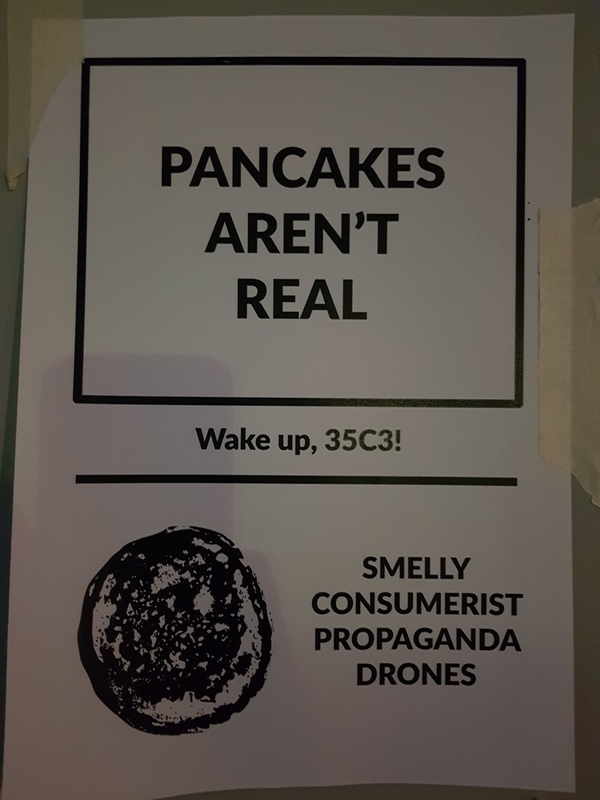

Figure 22: Niestety okazało się, że naleśniki również nie są rzeczywiste. Nie jadłem więc.

6 Jak być głośnym na manifestacjach (i nie tylko)

Cykl świetnych warsztatów pracy z głosem, oddechem, ciałem i stresem (w przypadku wystąpień publicznych), które poprowadziła mikio, ponieważ, jak sama powiedziała, na różnego rodzaju manifestacjach to zwykle ona jest osobą, która z powodu małej ilości chętnych staje przed mikrofonem / megafonem i chciałaby zmienić tą sytuację.

7 Hackers Against Climate Change (i nie tylko)

Było dość sporo wykładów i spotkań poświęconych zagadnieniom szeroko rozumianej ekologii, jak i temu, jak społeczność hakerów może w tym temacie pomóc.

- Notatki ze spotkań Hackers Against Climate Change

- Hacking Ecology, a primer for data driven ecology in the Anthropocene

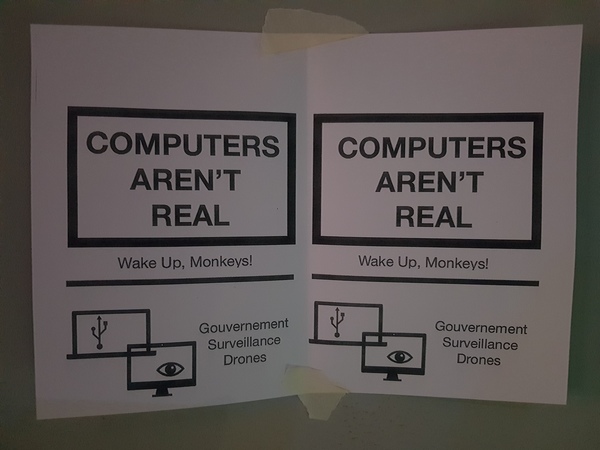

Figure 23: No i co z tego, skoro komputery też nie są rzeczywiste?

8 Jak zaprojektować ogród, żeby rośliny czuły się dobrze w odpowiednim towarzystwie

Czyli programiści w służbie permakultury = projekt PowerPlant. A obok niego taki ogródek.

Figure 24: Węgla nie lubimy

9 Kryptowaluty

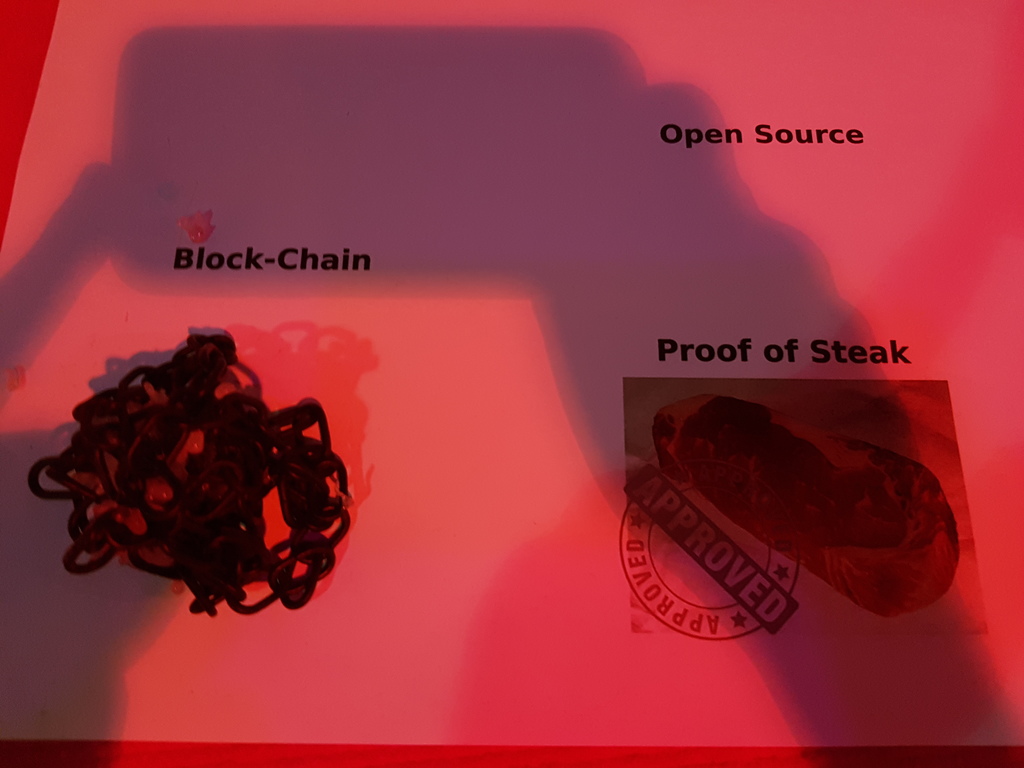

Tematu kryptowalut rozmaitych oczywiście nie mogło zabraknąć. Było wiele dyskusji, choćby dotyczących problemu konsumpcji energii (która choć jest duża to i tak z pewnością mniejsza niż scentralizowanych banków), jak i bardziej egzotyczne ciekawostki - jak np. odbyła się msza Kościoła Monero (gdzie uczestnicy wysyłają sobie nawzajem małą kwotę Monero).

Figure 25: Warsztaty z budowy węzłów Bitcoin Lightning Network

Ogólnie to kryptowaluty walały się po różnych dziwnych miejscach i można było chodzić i czerpać pełnymi garściami.

Figure 26: No i nastąpił wysyp nierzeczywistych zwierząt i ludzi. Co do ptaków, okazało się, że nie są ani rzeczywiste, ani nierzeczywiste.

(Nie)bezpieczeństwo sprzętowych porfeli kryptowalut

Sprzętowe portfele uważane są obecnie za najbezpieczniejszą formę przechowywania kryptowalut. Dwa najpopularniejsze to Ledger i Trezor. Jak wiadomo od zawsze - każde zabezpieczenie stworzone przez ludzi, inni ludzie mogą obejść znajdując często na to genialne i zaskakujące sposoby. Dodam, że na sali okazał się być obecny CTO Trezora. Nie wyglądał za dobrze.

Figure 27: Sprzętowy blockchain i Dowód Steka

Figure 28: Szefostwo (?) poczuło się zaniepokojone sytuacją z nierzeczywistymi zwierzętami

Figure 29: Rok 2055: Mark Zuckerberg uploadował się do sieci Ethereum

Figure 30: Natomiast jednorożce okazały się rzeczywiste!

10 Mechanika kwantowa

Wykład z mechaniki kwantowej był dla mnie jak powrót na Politechnikę Wrocławską. Dużo dobrych znajomych i choć nie do końca ich pamiętam, to miło było zobaczyć, że nadal mają się dobrze.

Figure 31: Mechanika kwantowa się zepsuła, kiedy PI okazało się nierzeczywiste

Figure 32: W drodze do hotelu nie byłem pewien, czy na pewno wyszedłem z kongresowych hal

Figure 33: Rzeczywiście pogoda wskazywała na to, że słońce może też nie być rzeczywiste

11 Lockpicking

Lockpicking, czyli otwieranie zamków i kłódek bez pomocy klucza, za pomocą banalnie prostych narzędzi. Moim zdaniem każdy, kto ma zamek w mieszkaniu/domu powinien tego spróbować i gwarantuję, że zamykanie chaty nigdy nie będzie już takie samo. Otwarcie zwykłego zamka (czyli takiego, który większość z nas ma w drzwiach) zajmuje osobie, która robi to pierwszy raz jakieś… kilka minut. Potem np. złodziej może wynieść co chce i zamknąć zamek nie pozostawiając praktycznie widocznego śladu. Więc kiedy następnym razem nie będziecie mogli znaleźć czegoś w domu, to zastanówcie się nad zmianą zamka.

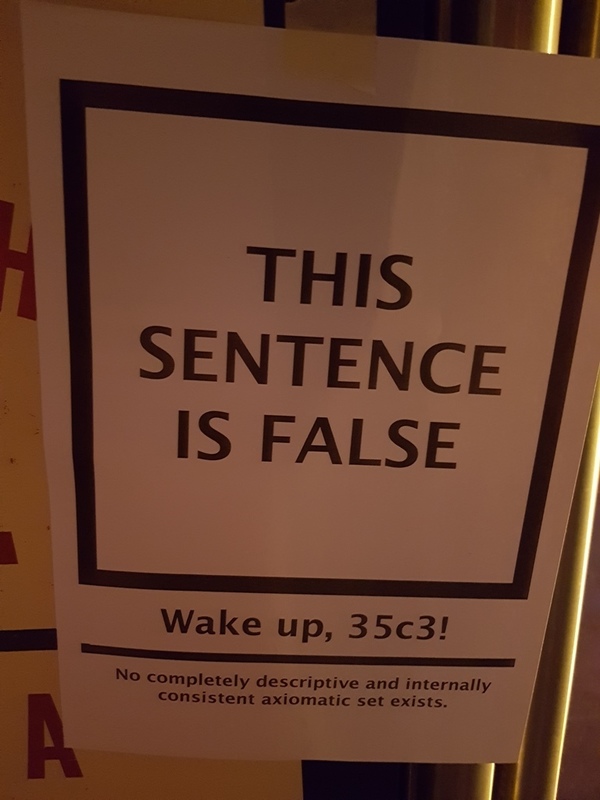

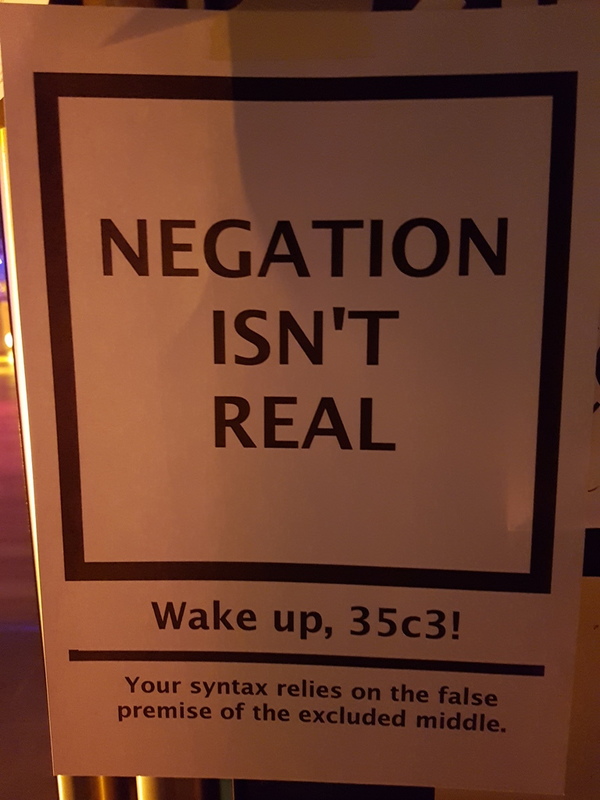

Figure 34: To zdanie jest fałszywe

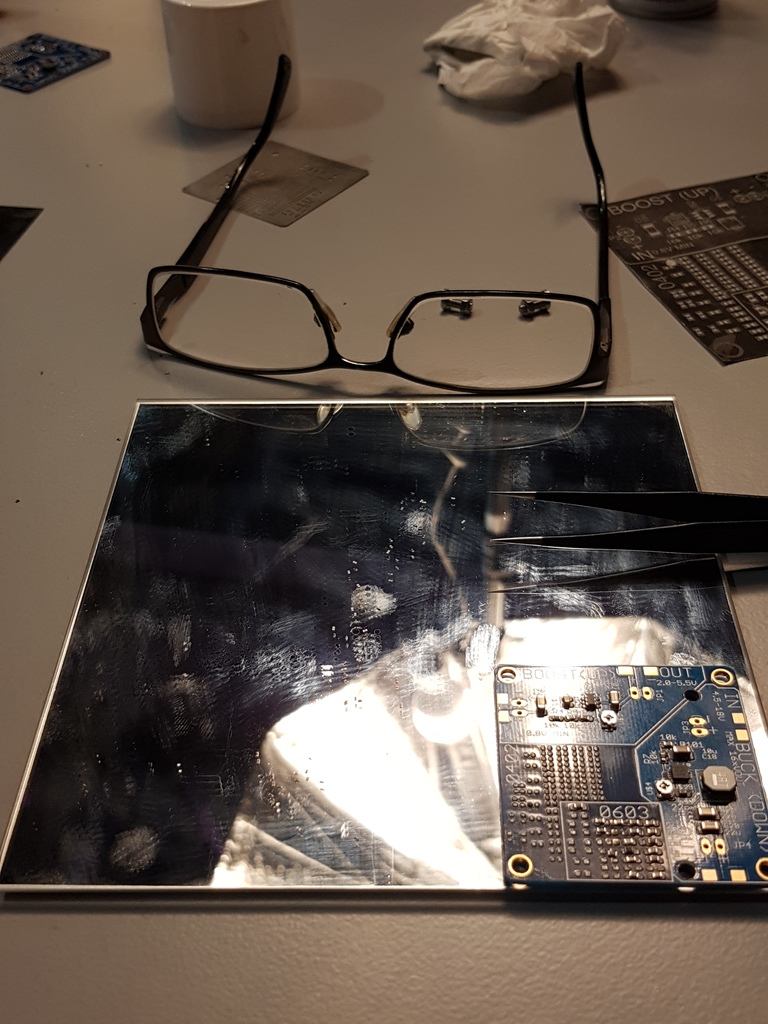

12 Elektronika

Ta biała smużka na lusterku to nie to o czym myślicie. To bardzo malutkie części elektroniczne, których rozmiary nie pozwalają na użycie lutownicy, więc montuje się je za pomocą technologii zwanej Surface-Mount (SMT). Najtrudniejsza część to precyzyjne nałożenie pasty - robi się to np. przez nałożenie na płytkę blaszki z otworami w miejscu, gdzie taka pasta ma trafić. Potem pozostaje położenie drżącymi dłońmi tych drobinek we właściwe miejsca, usmażenie płytki na kuchence elektrycznej, testy, czy nie ma zwarć i testy funkcjonalne.

Figure 35: Kokaina w wersji hardware electronics

Figure 36: Stanowiska do lutowniczych orgii (gruppen-soldering)

Figure 37: Urządzenie elektryczne: nie sikać

Męczą was wszechobecne telewizory świecące nachalnymi filmami reklamowymi na wystawach sklepów i w innych miejscach w przestrzeni mniej lub bardziej publicznej? Jest na to sposób, a mianowicie TV-B-Gone. To sprytne urządzenie to pilot pozwalający wyłączyć większość telewizorów dostępnych na rynku, z odległości nawet 50 metrów. Mitch poświęcił kilka lat na zebranie kodów wyłączających mnóstwa telewizorów. Jest niewielkie, można je nosić jako brelok przy kluczach. Na warsztatach można było zrobić je samemu, lub nabyć gotowca drogą kupna.

Figure 38: I czy na pewno jest nierzeczywiste, skoro negacja też jest nierzeczywista?

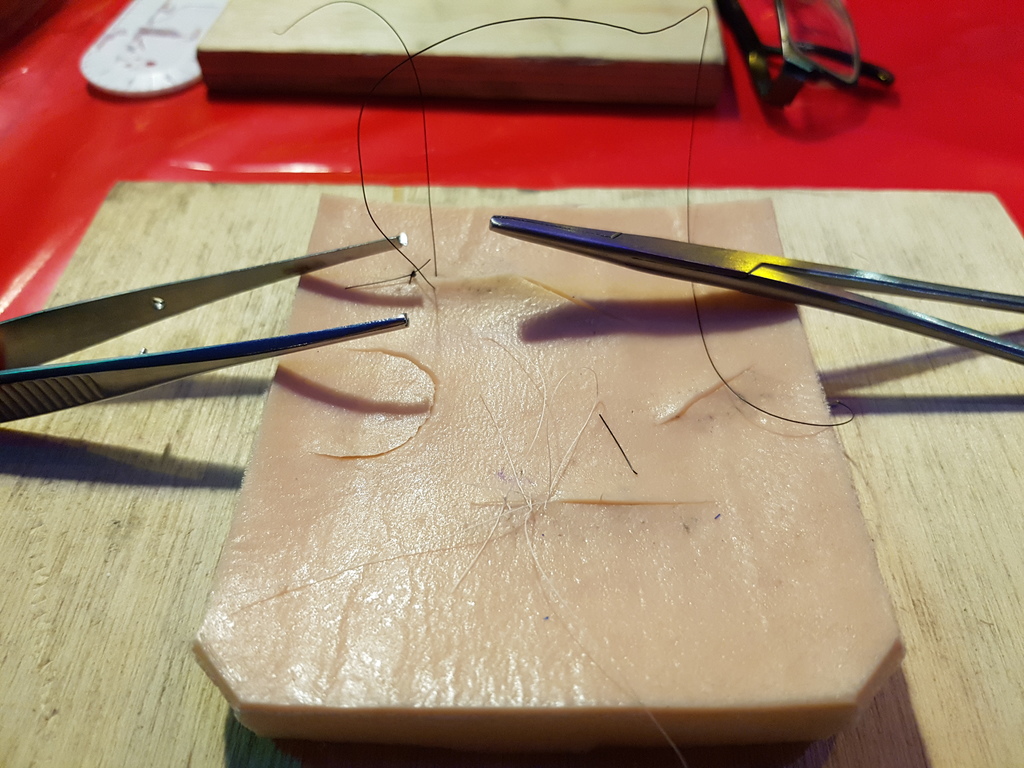

13 Pomoc medyczna

Figure 39: Jedna z organizacji zajmuje się dostarczaniem sprzętu i wiedzy do samopomocy medycznej

Figure 40: Można się było nauczyć zszywania ran (łatwe to nie jest - patrz niżej)

Figure 41: Ilustracja moich prób zszywania ran

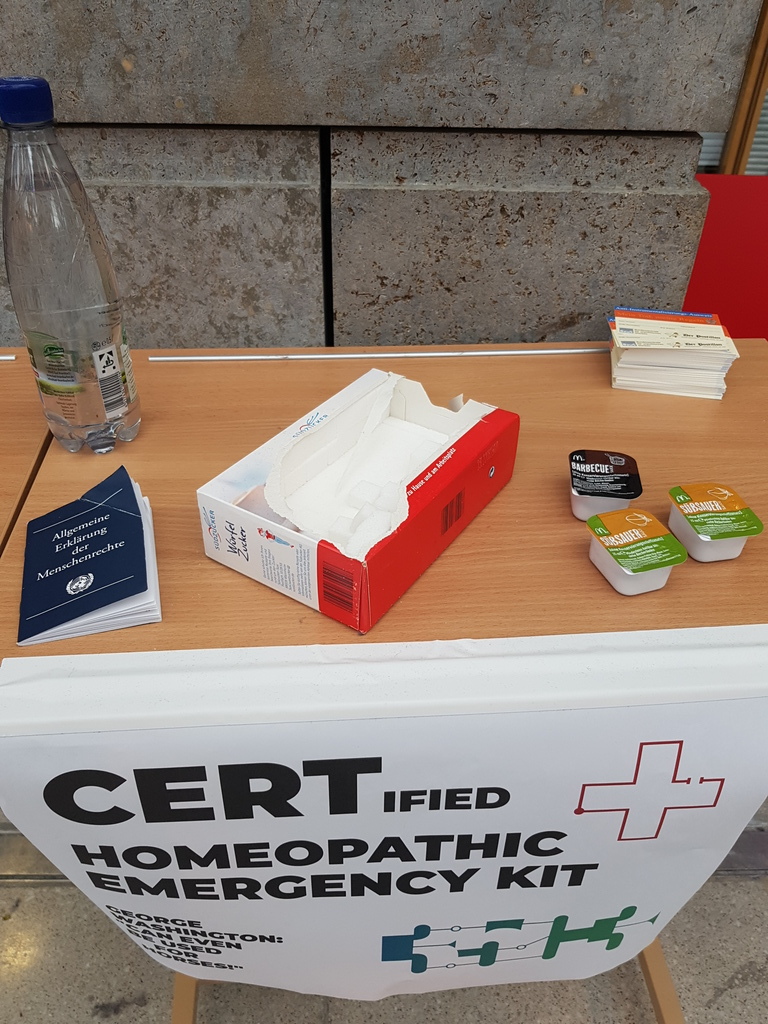

Figure 42: Obok pokoju ratowników medycznych wystawiono też leki homeopatyczne: cukier, wodę i… sosy z Maca.

Figure 43: Komu wierzyć, skoro plakaty też są nierzeczywiste?

14 Wróg, czyli zaangażowane dziennikarstwo

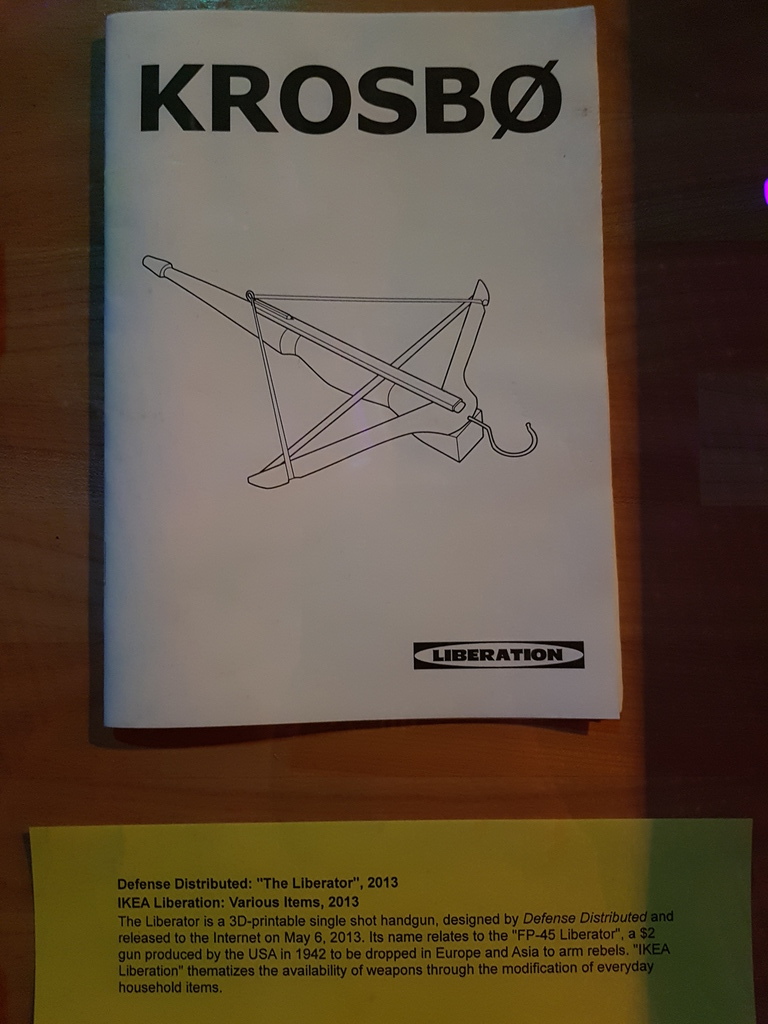

Karim Ben Khelifa opowiadał o tym w jaki sposób technologia pomaga ludziom zrozumieć bezsens wojny. Projekt "The Enemy" (prezentowany m.in. w muzeum MIT) pozwala dzięki wirtualnej rzeczywistości stanąć twarzą w twarz z obiema walczącymi stronami, które zabijają się nawzajem w Salvadorze, Kongo, Izraelu i Palestynie. Można porozmawiać z konkretnym żołnierzem, obejrzeć go z bliska, usłyszeć dlaczego walczy. I okazuje się, że kiedy przyjrzeć się temu na spokojnie, racje mojego wroga są w zasadzie bardzo podobne do moich. Takie działanie okazało się na tyle skuteczne, że były przypadki rezygnacji z walki, jak tylko ludzie zrozumieli jej głupotę. Tak sobie pomyślałem, że w sumie to lub podobne rozwiązanie bardzo pasuje nie tylko do konfliktów zbrojnych, ale w zasadzie do każdego innego konfliktu. Zwykle, kiedy posłucha się racji drugiej strony (na co w zasadzie rzadko jest przestrzeń, zwłaszcza, kiedy jesteśmy pod wpływem emocji), to nagle okazuje się, że coś w tym jest…

Figure 44: Taka tam kusza "z Ikei"

Figure 45: …niezależny serwis informujący o wydarzeniach będących odpowiedzią na kryzys ekonomiczny i autorytaryzm

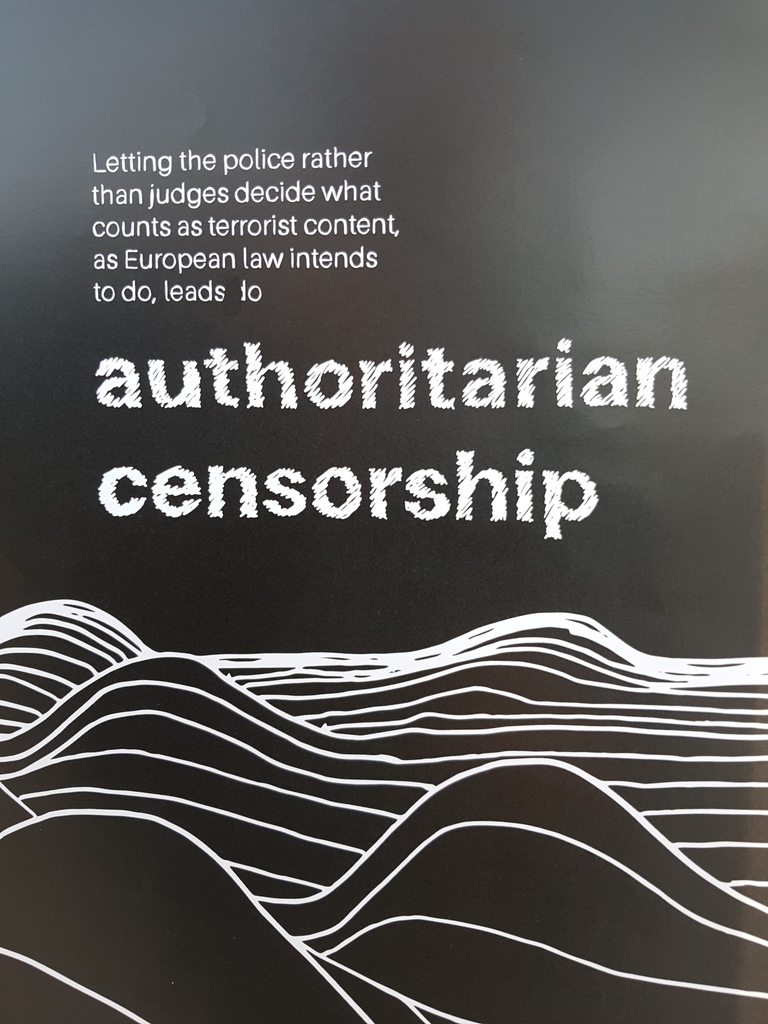

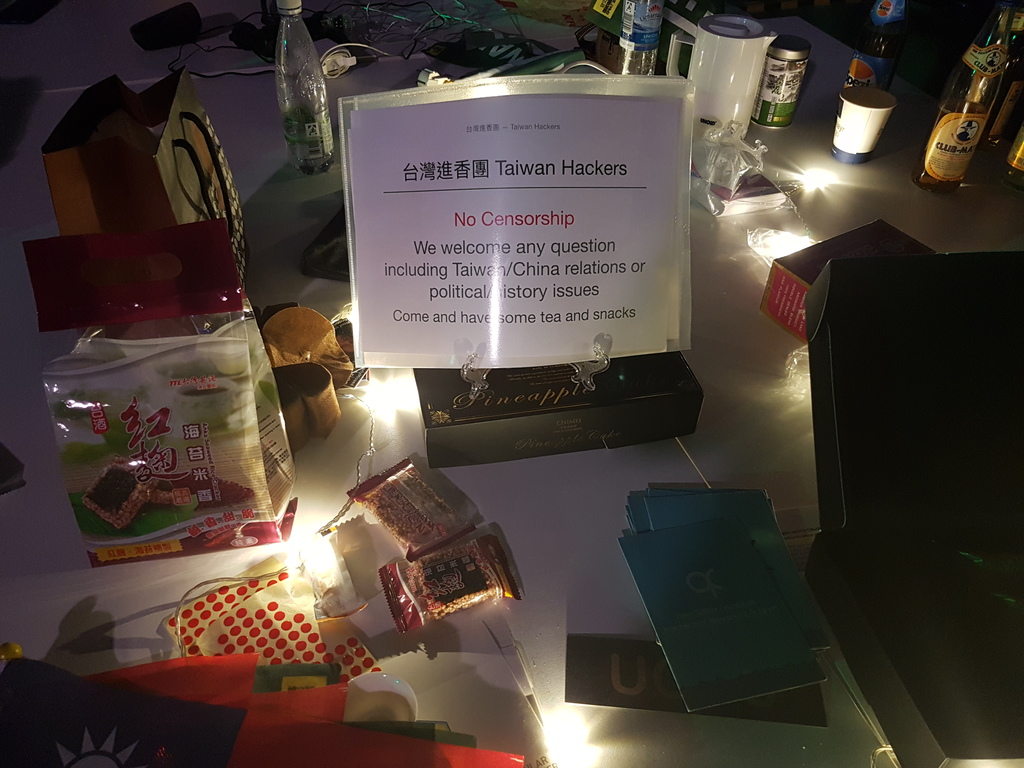

15 Cenzura

Figure 46: Niepozorne zmiany w prawie, czasami prowadzą do poważnych skutków

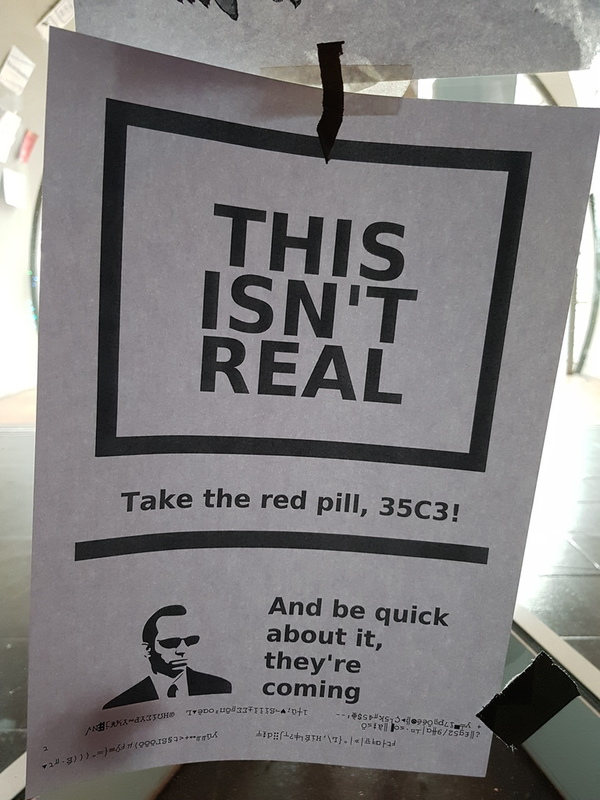

Figure 47: Trudnych tematów raczej nikt tutaj nie unikał

Figure 48: To też jest nierzeczywiste

16 Prywatność w sieci, toalecie i w życiu

Wiele osób uważa, że inwigilacja w sieci nie jest przecież żadnym problemem, bo nie mają nic do ukrycia. Męczy mnie już tłumaczenie, dlaczego taki sposób myślenia jest głupi, więc poniżej jest adekwatne zdjęcie. Jedna z toalet została drugiego dnia kongresu pozbawiona drzwi, a na jej desce klozetowej widnieje napis: "POSTPRIVACY TOILET".

Figure 49: Kibelek z epoki, gdzie nie ma już miejsca na prywatność

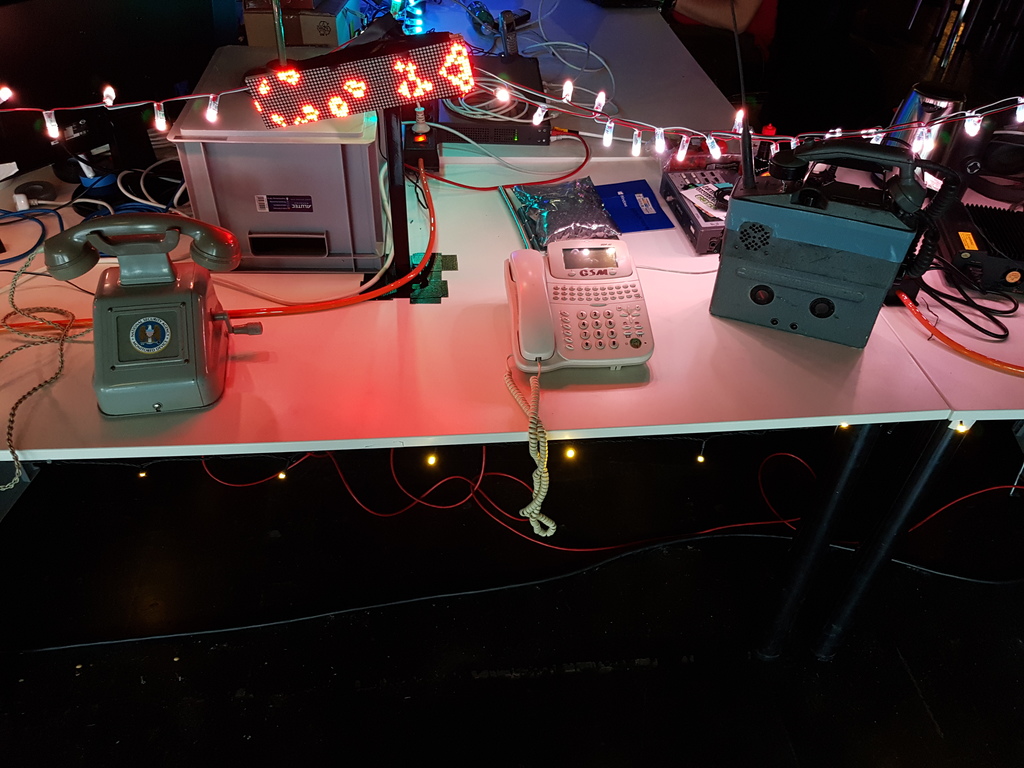

Na kongresie ochrona przed inwigilacją rządową była możliwa również dla telefonii. Zostały uruchomione dwie dedykowane sieci, tj. DECT i GSM.

Na jednym z wykładów Kirils Solovjovs opowiadał o swojej batalii ze wszystkim, co narusza prywatność. Kirils jest mocno konsekwnentny w tym, co robi, czyli np. nie używa kart płatniczych, kart lojalnościowych, a nawet znajduje sposoby na niepodanie danych biometrycznych do paszportu. Opowiadał też jaką cenę za to płaci (zarówno jeśli chodzi o czas, jak i pieniądze). Nikt nie obiecywał, że prywatność jest za darmo.

Figure 50: Prywatność też okazała się iluzją

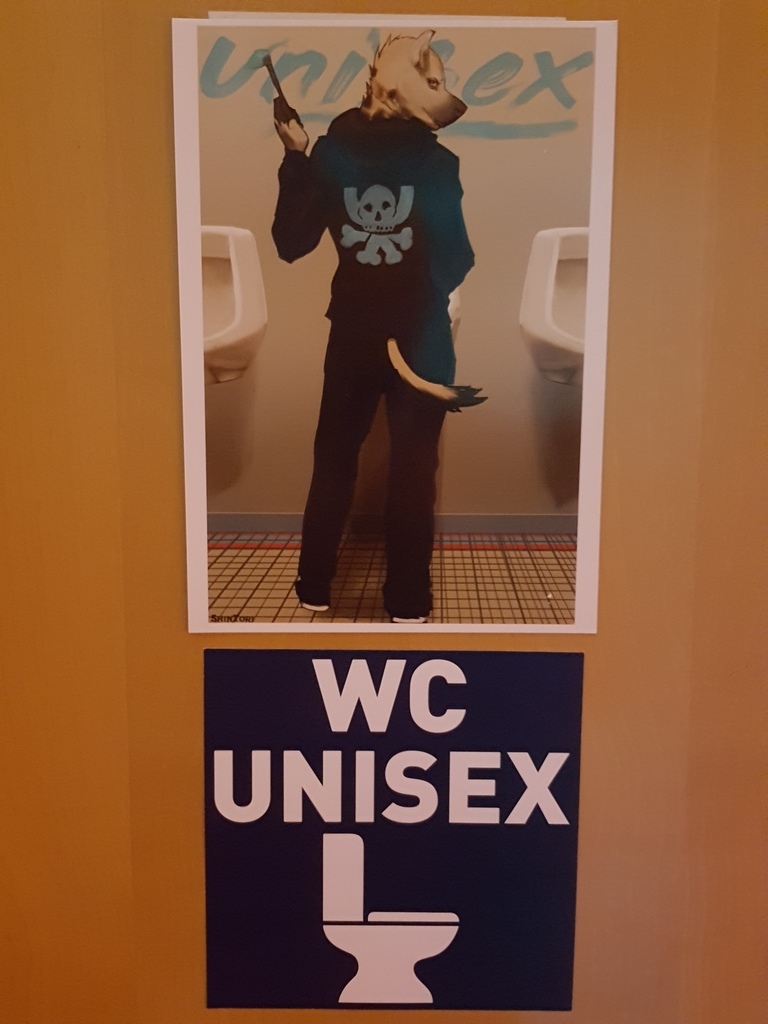

A skoro już przy toaletach jesteśmy, to większość była typu "unisex" (All creatures are welcome) co było dość dziwnym uczuciem, zwłaszcza, gdy się mijało osoby o trudnej do określenia płci.

Figure 51: Toaletowa anty-dyskryminacja

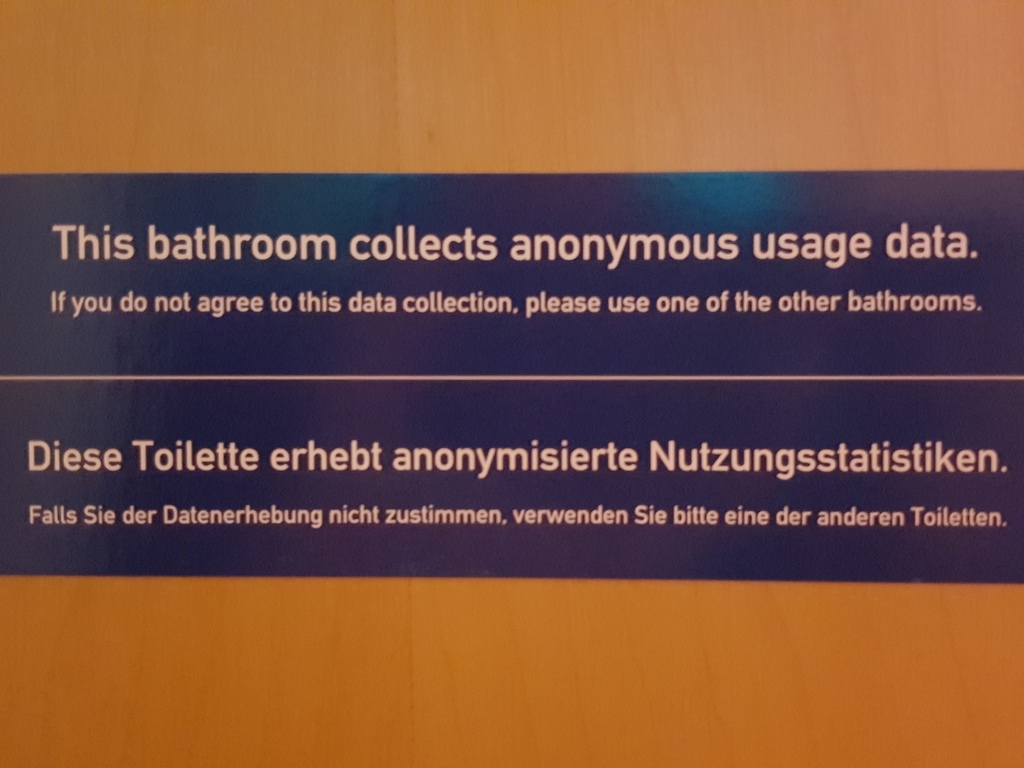

Niektóre toalety w centrum targowym zbierały zanonimizowane dane, ale zawsze można było wybrać inną.

Figure 52: Toaletowe big-data

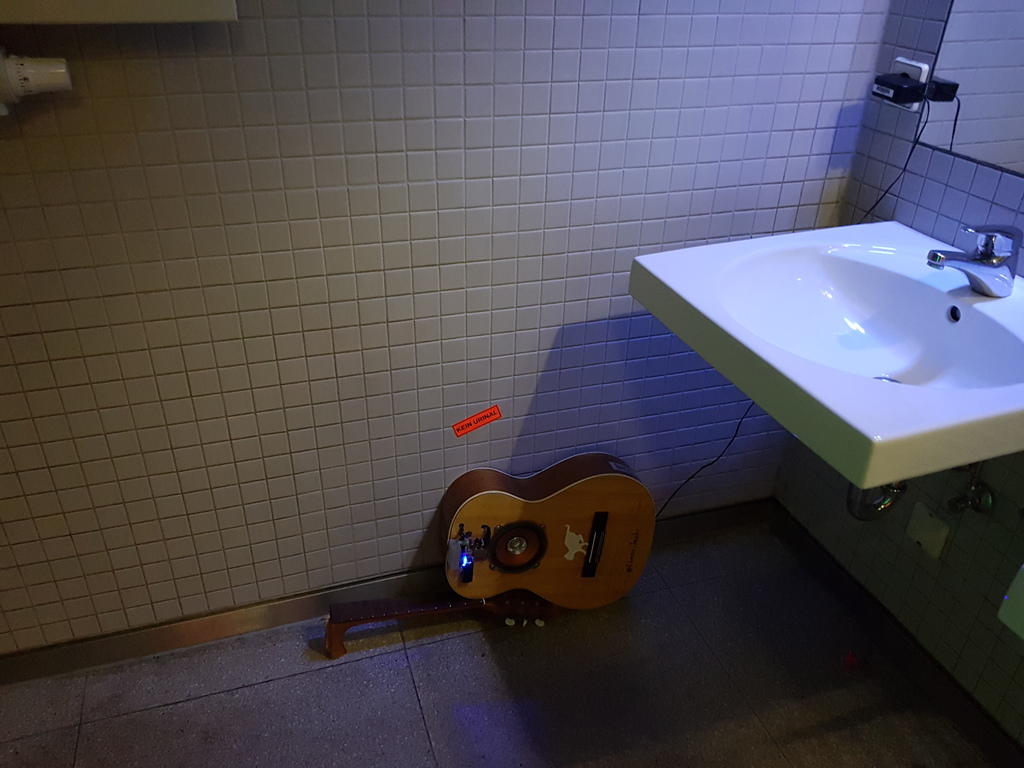

W toaletach nie działało WiFi, co jak podejrzewam było celowym zabiegiem mającym skrócić czas pobytu to niezbędnego minimum. Za to można było posłuchać muzyki prosto z gitary.

Figure 53: Samogrająca gitara

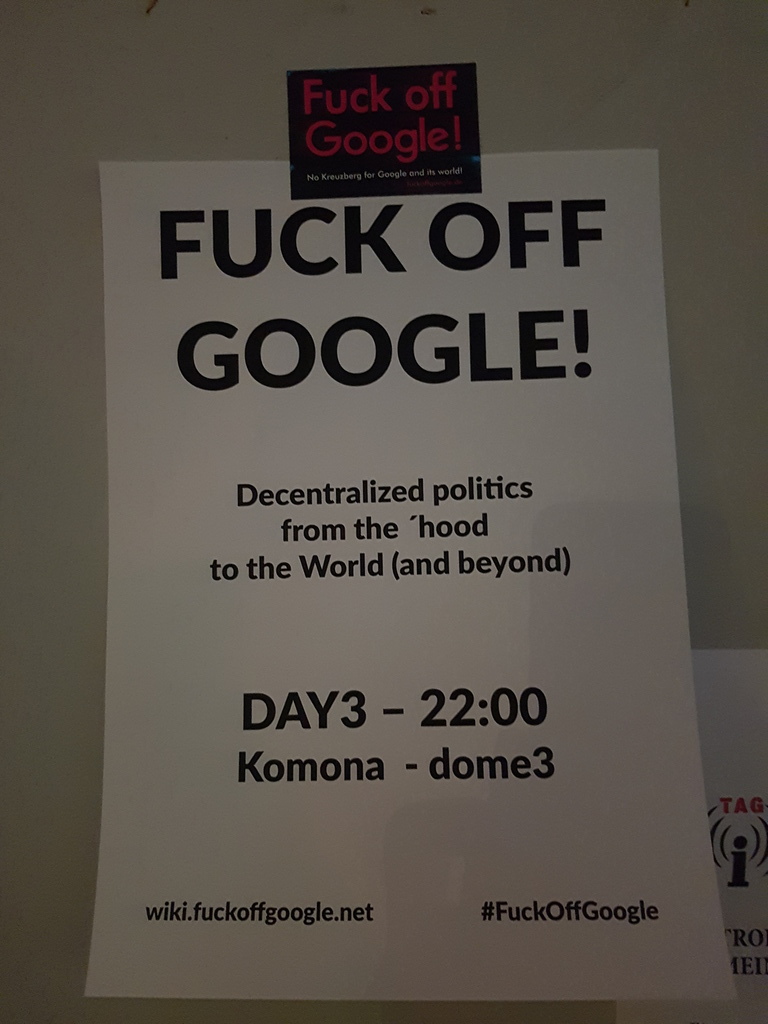

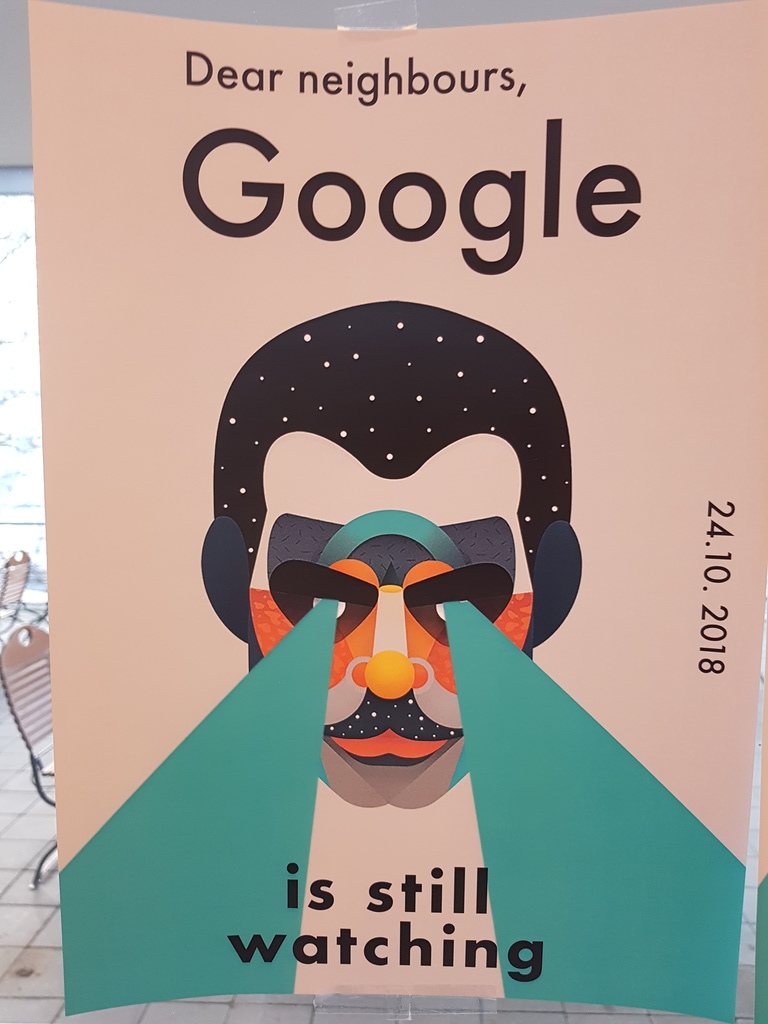

Jak łatwo się domyśleć, firmy typu Google czy Facebook nie cieszyły się na kongresie szczególną sympatią.

Figure 54: Google - wygląda na to, że Kreuzberg (i nie tylko) chyba cię nie lubi…

Figure 55: Google is watching you

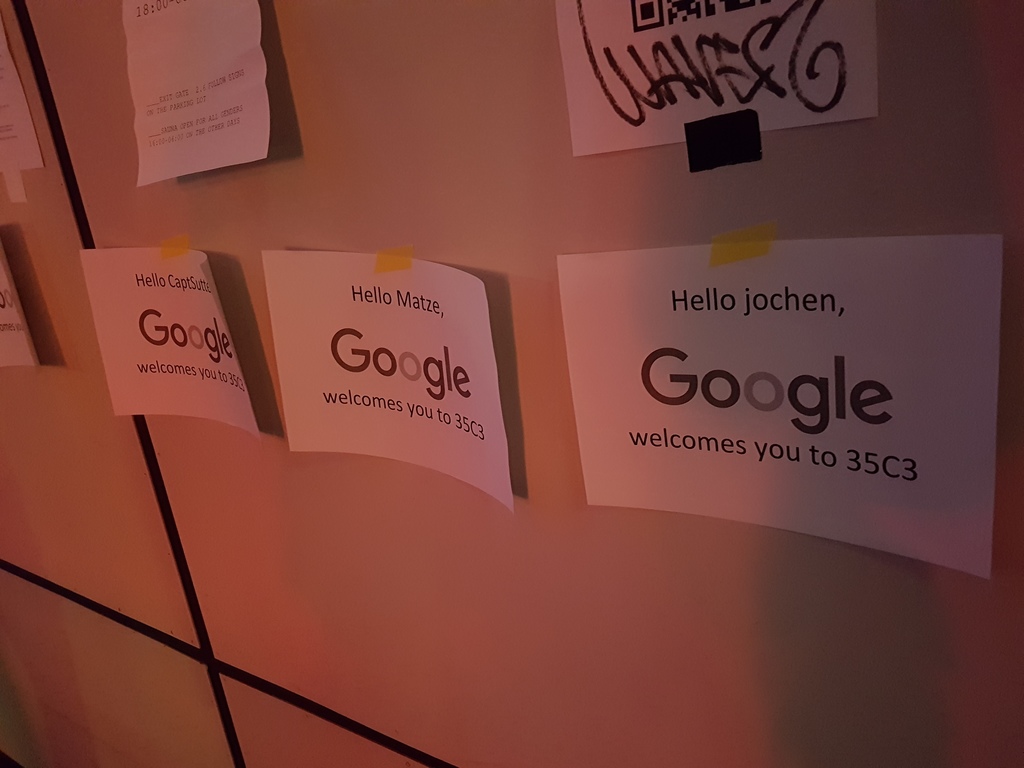

Do tego stopnia, że osoby, które odważyły się skorzystać z Google w trakcie kongresu zostały namierzone i ujawnione (witamy na kongresie hakerów):

Figure 56: Ściana wstydu: użytkownicy Google

Jednym z projektów, z którego korzystam od lat, a który pomaga zachować prywatność jest Tor, czyli routing cebulowy. Polecam - wystarczy pobrać gotową przeglądarkę z wbudowanym Torem.

Figure 57: Tor, czyli routing cebulowy

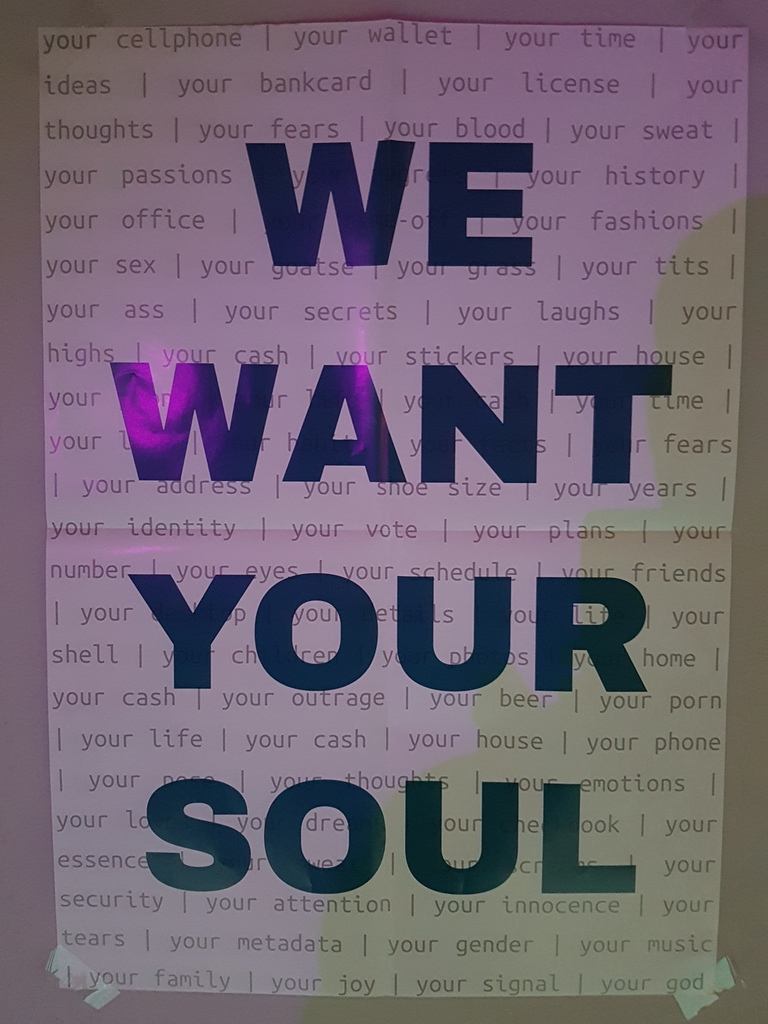

Figure 58: Chcemy twojego telefonu, portfela, czasu, pomysłów, karty bankowej, myśli, lęków, krwi…

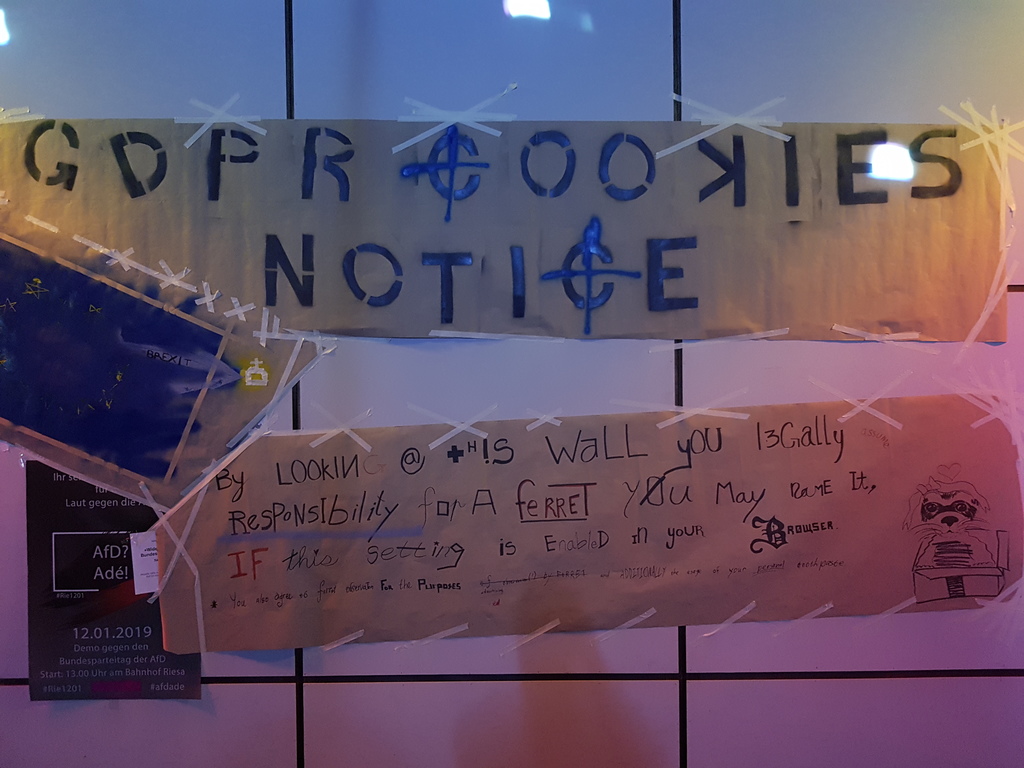

Figure 59: GDPR być musi

Figure 60: Za 15 euro można było od ręki dostać dowód osobisty ze zdjęciem i nową tożsamością

A jeśli znudził cię twój dotychczasowy odcisk palca, to odpowiednie nakładki na palec były również dostępne.

Figure 61: Skoro ptaki nie są rzeczywiste, to może rzeczywistość jest ptakami?

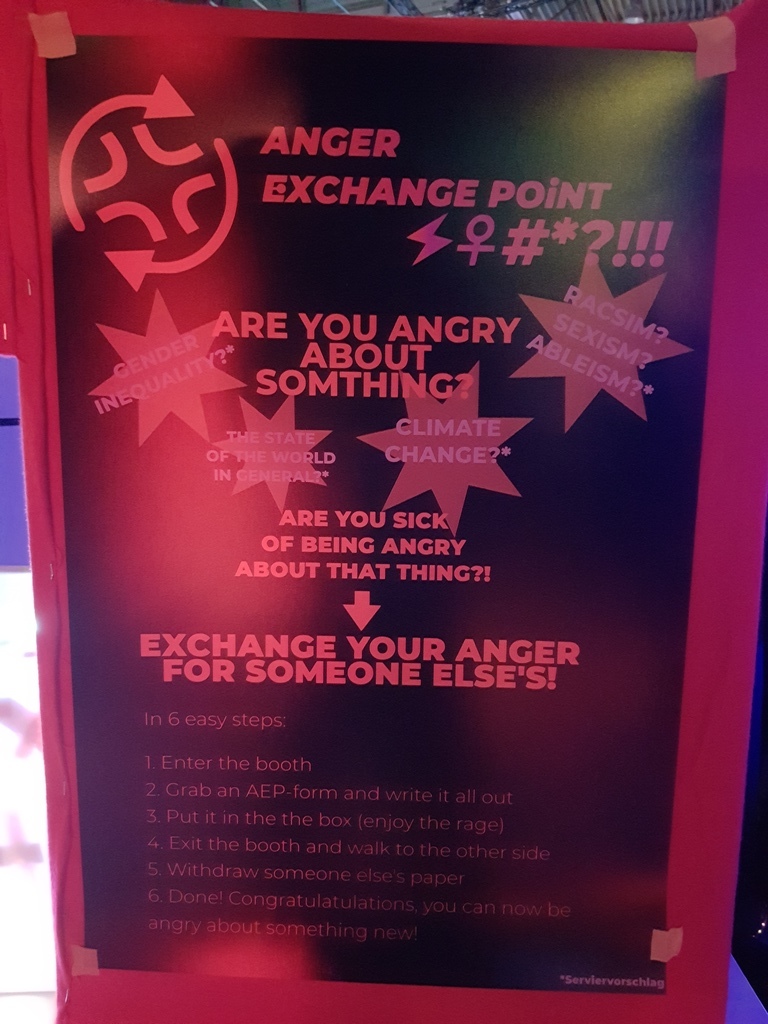

17 Złość

Figure 62: Złość piękności szkodzi

Figure 63: Punkt wymiany złości: wrzucasz kartę z opisem tego, co cię wkurza i wyciągasz inną z tym, co wkurzyło kogoś innego

18 Food-sharing

We Wrocku mamy lodówki społeczne, gdzie można podzielić się jedzeniem z potrzebującymi.

Figure 64: Tam, gdzie jedni wyrzucają jedzenie, inni głodują

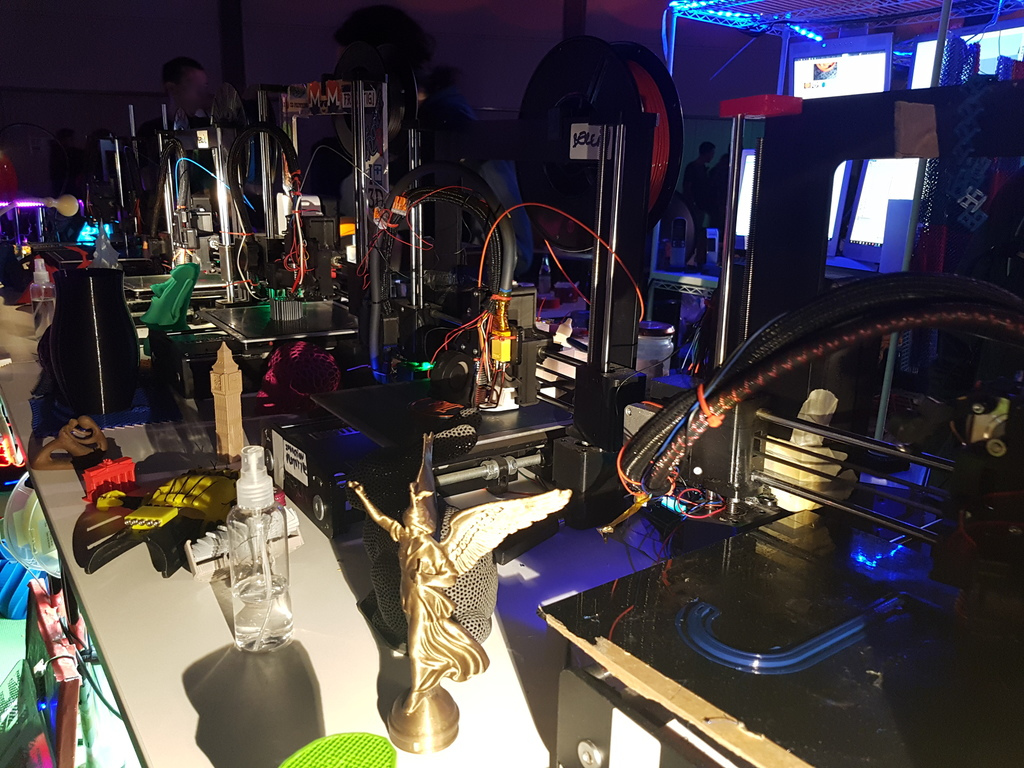

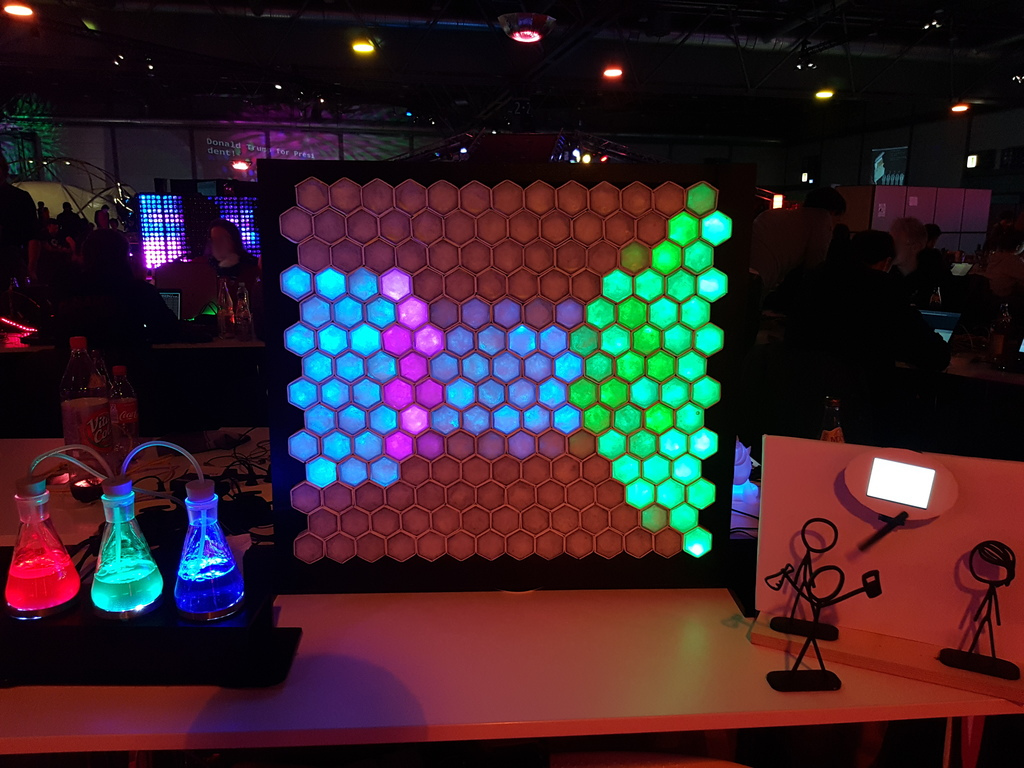

19 Open-source hardware

Przykładem otwartego sprzętu może być sterowany przez RaspberryPi barbot, Hector 9000.

Figure 65: Hector 9000 czyli automat do serwowania koktaili

Figure 66: Elektryczny fotel samojezdny zbudowany na bazie zwykłego fotelu z Ikei

Figure 67: Miłośnicy sprzętu retro z pewnością nie narzekali

Figure 68: Drukarki 3D pracowały bez wytchnienia

Figure 69: Światełka

Figure 70: Wszędzie światełka

Figure 71: Tak dużo światełek

Figure 72: Ty jesteś rzeczywisty? Hm, czy aby na pewno? To takie niebuddyjskie…

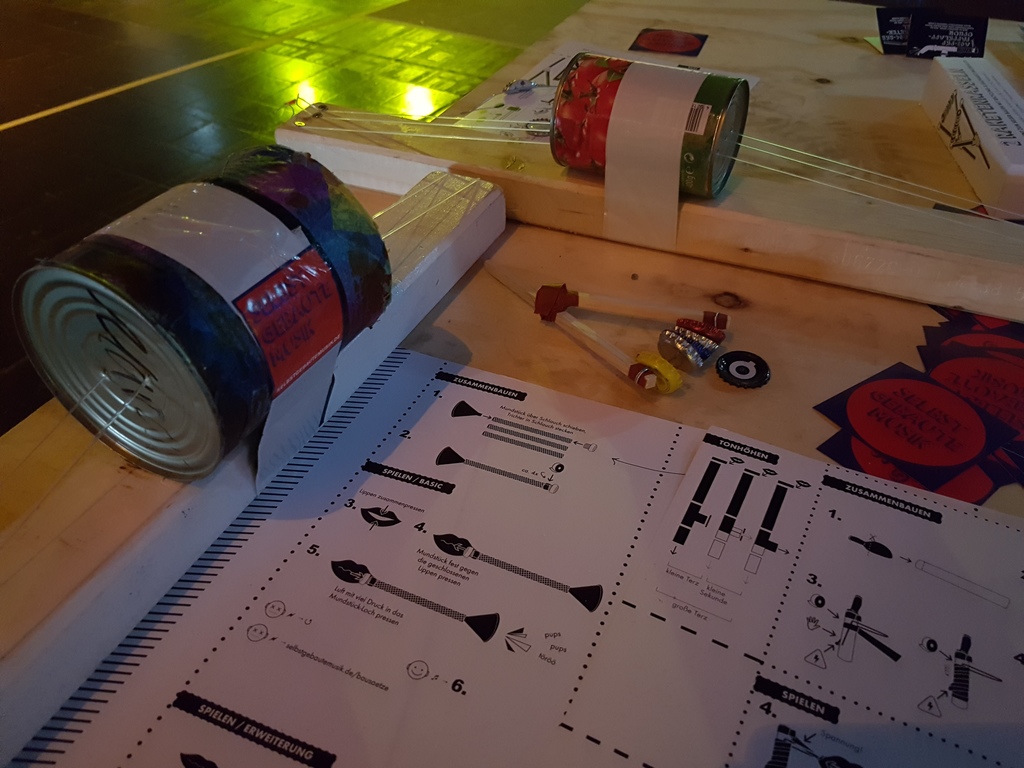

20 Zero-waste

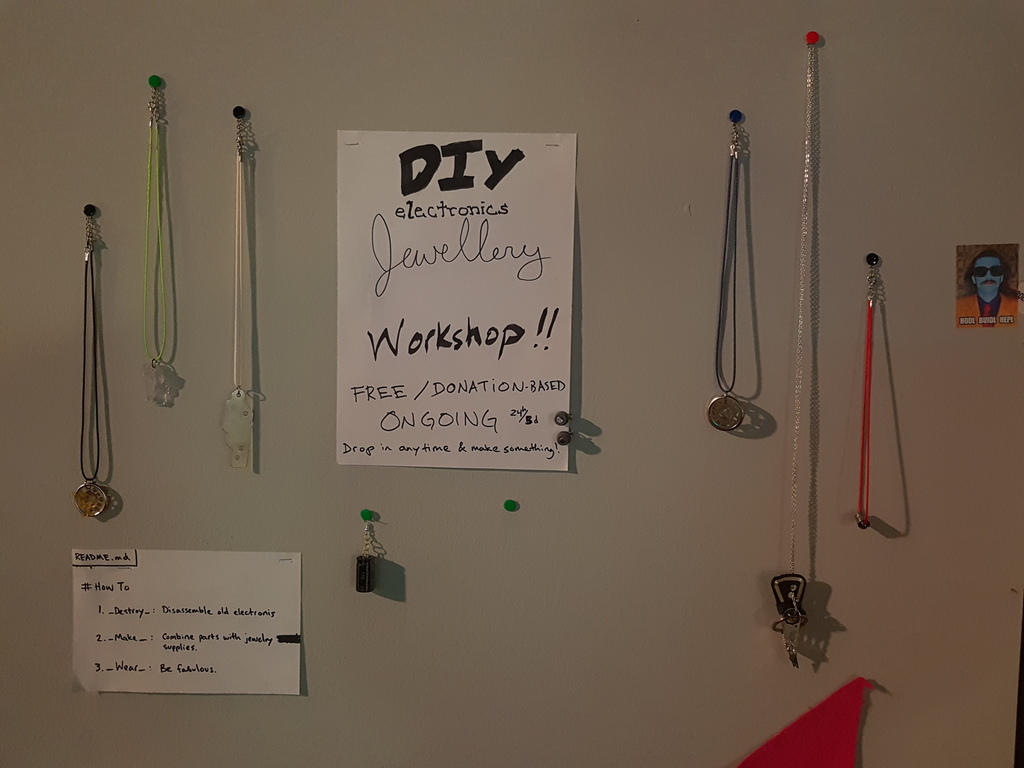

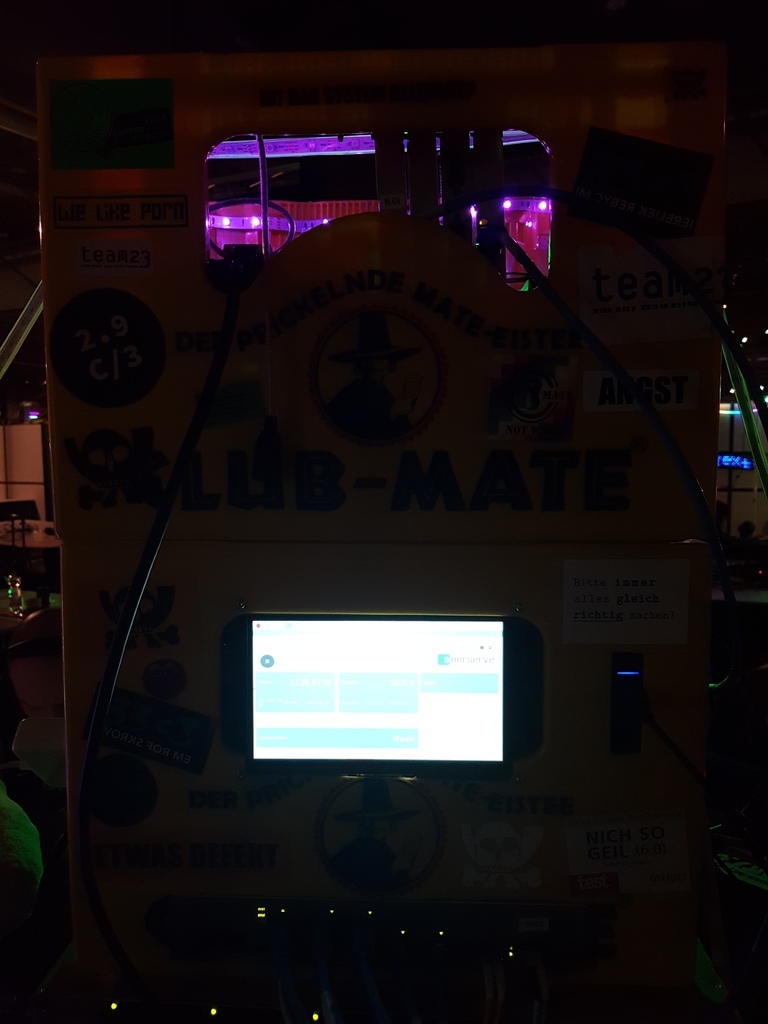

Nie jest dobrze, gdy rzeczy się marnują. Co zepsute, najlepiej naprawić i myślę, że kto jak kto, ale ludzie na tym kongresie to potrafią. Co stare i "bezużyteczne" - niekoniecznie musi takim zostać.

Figure 73: Telefony, telefony… - i ich nowe życie. Telefon "stacjonarny" jako GSM? Czemu nie.

Czasami jednak się nie da, np. gdy coś zepsuło się na śmierć. Wtedy uruchamiamy wyobraźnię.

Figure 74: Warsztaty z tworzenia elektronicznej biżuterii

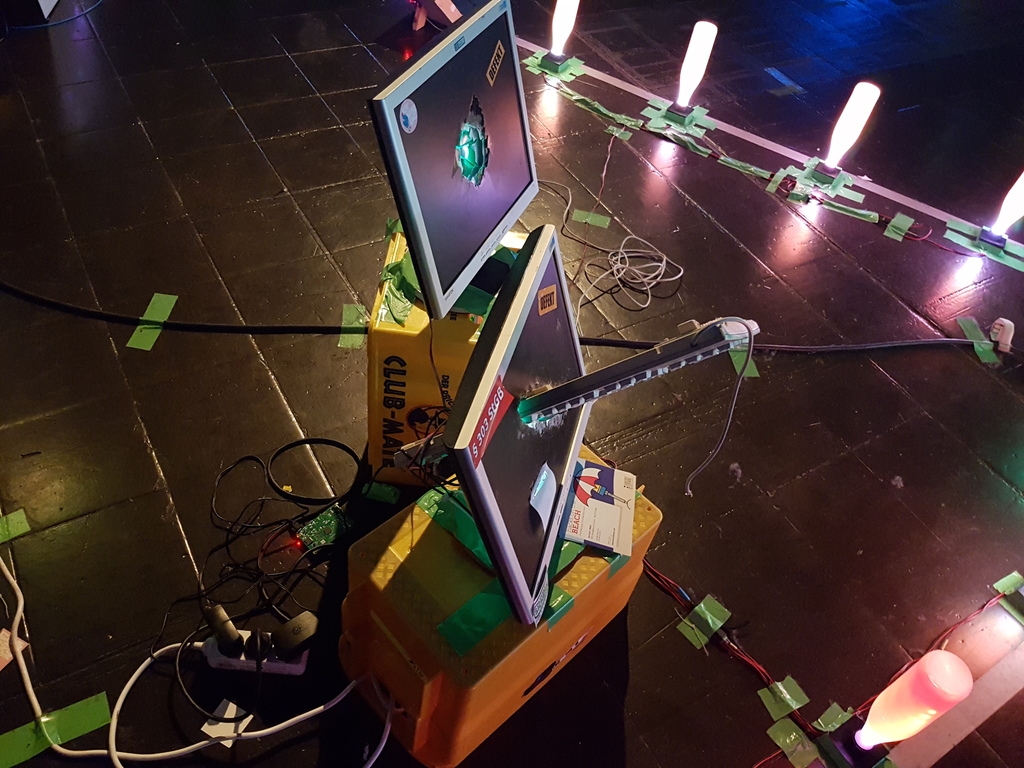

Figure 75: Kontenery po club-mate jako obudowa… czegoś

Figure 76: Nawet stare przejście graniczne też można dobrze spożytkować

Figure 77: Stanowisko człowieka, który tworzy instrumenty muzyczne ze śmieci

Figure 78: Rower jako statyw dla talerza perkusyjnego, w tle kolejny instrument z konewek

Figure 79: Instrumenty strunowe z puszek i grzechotka z kapsli

Figure 80: Ulotka z ptakami też nie jest rzeczywista. Jestem zdrowy psychicznie. Jestem zdrowy psychicznie.

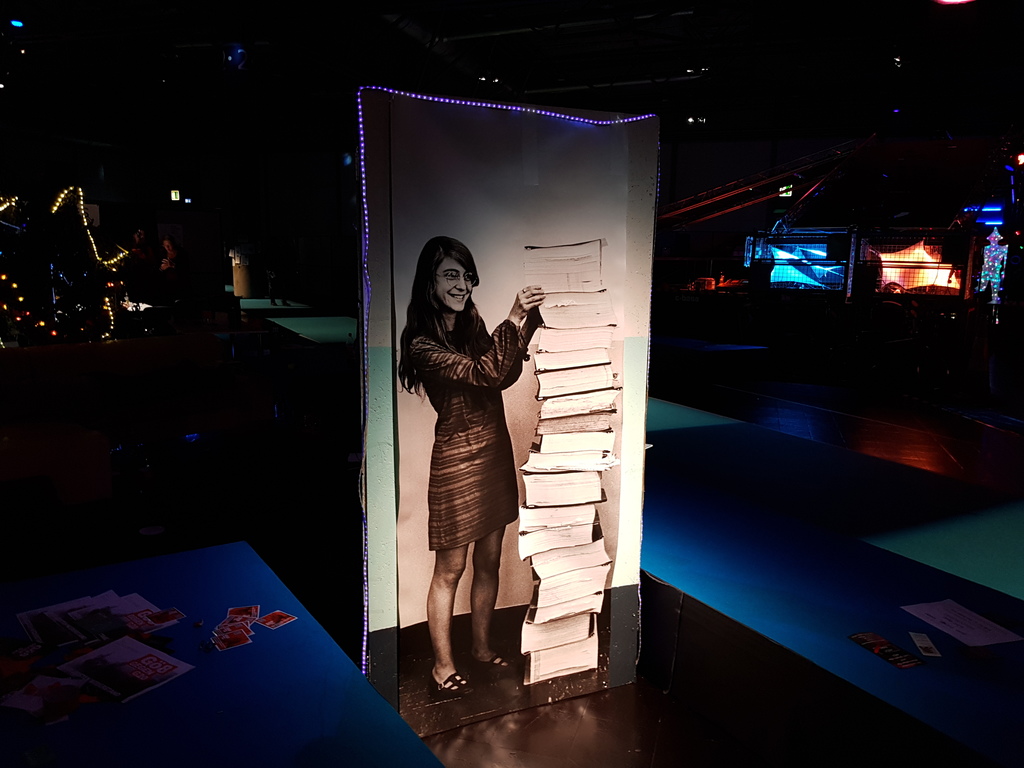

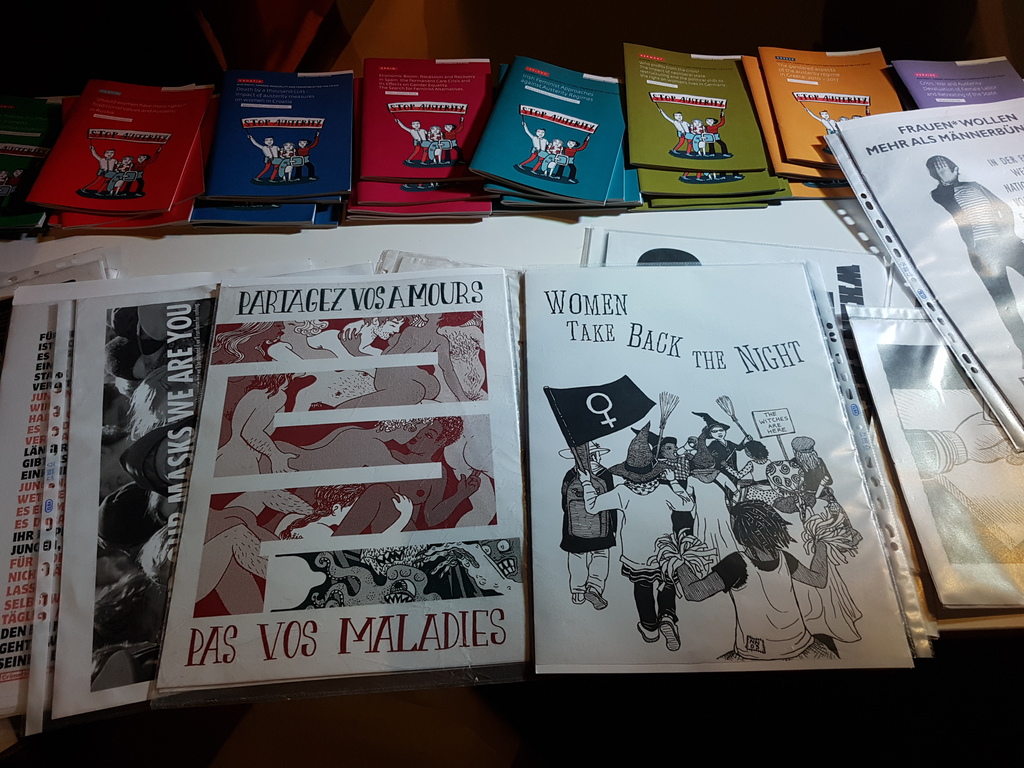

21 Kobiety

Akcentów feministycznych i pro-kobiecych było również niemało. Przypominano Panie, które zasłużyły się nie tylko dla informatyki, ale również były aktywistkami czy anarchistkami.

Figure 81: Ada Lovelace, autorka pierwszego w historii programu komputerowego

Figure 82: Panie zasłużone w historii IT

Figure 83: Margaret Hamilton i jej program nawigacyjny dla projektu Apollo

Figure 84: Prawdziwe pisma dla prawdziwych kobiet

Jeden z bardziej szokujących fragmentów wykładów dotyczył

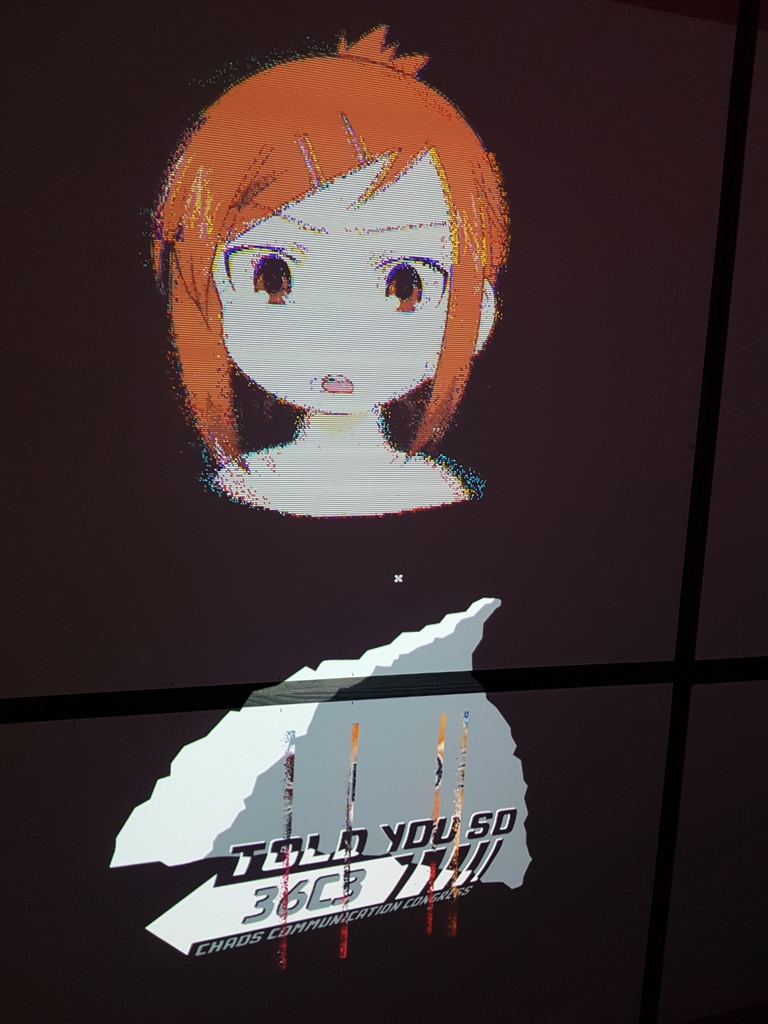

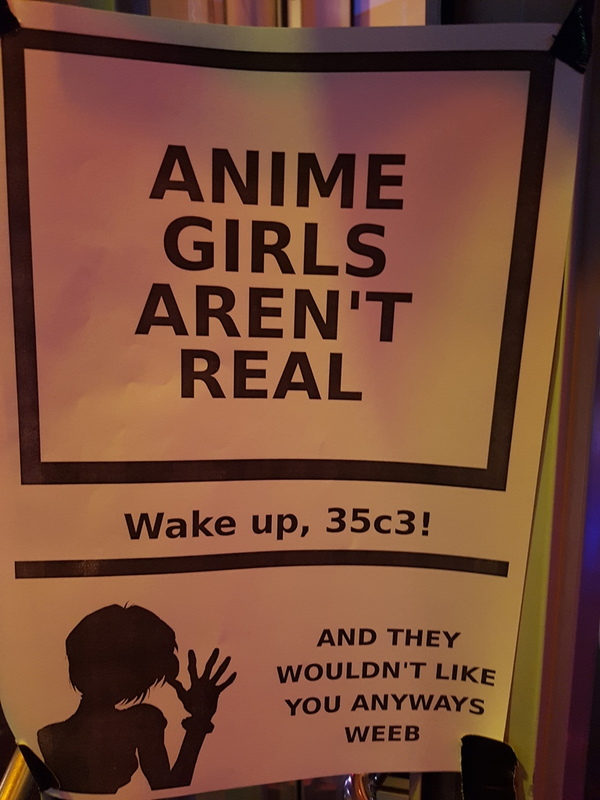

Figure 85: Dziewczyna z anime

Figure 86: Niestety okazało się, że dziewczyny z anime nie są rzeczywiste i nie polubią mnie :(

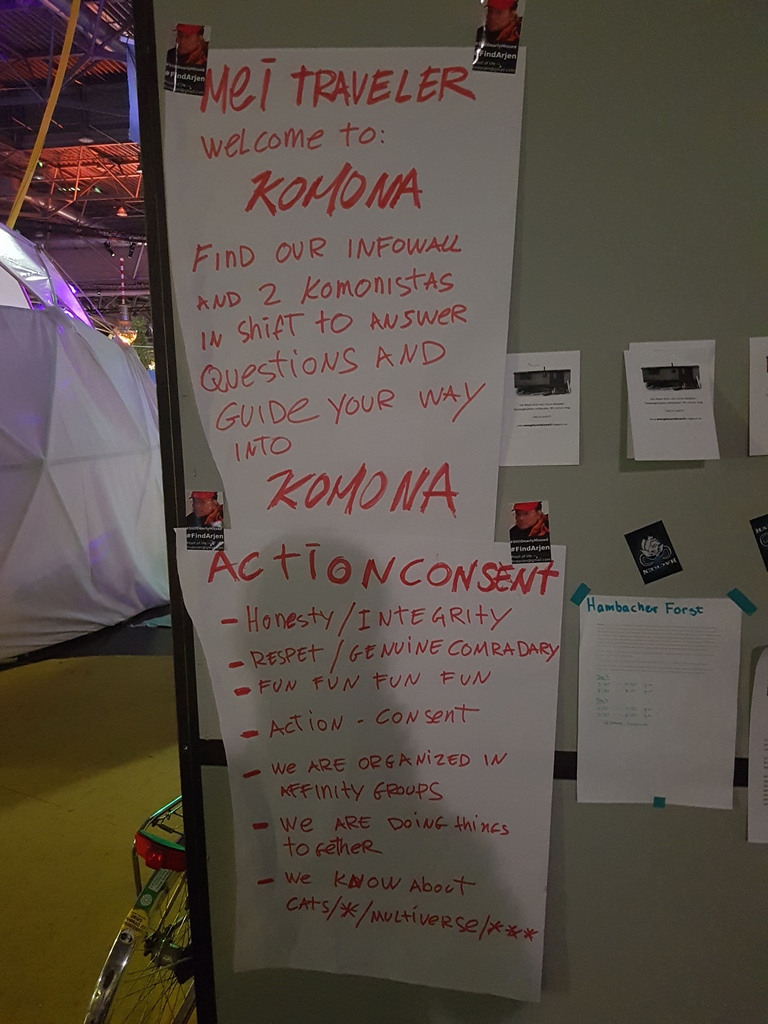

22 Wspólne działanie

Sporo interesujących wykładów i warsztatów działo się w ramach części zwanej "Komona".

Figure 87: System wartości Komony

Ciekawą inicjatywą jest też Sea-Watch. To organizacja non-profit, która wolontariusze koncentrują się na ratowaniu życia migrantów na morzu śródziemnym. W myśl zasady, że "Nikt nie zasłużył na to, żeby umrzeć u granic Unii Europejskiej, w poszukiwaniu bezpiecznego i bardziej ludzkiego życia." Do monitoringu morza używane są m.in. drony i wszelkie inne dostępne technologie.

Figure 88: Welociraptory są rzeczywiste. To chociaż one i jednorożce.

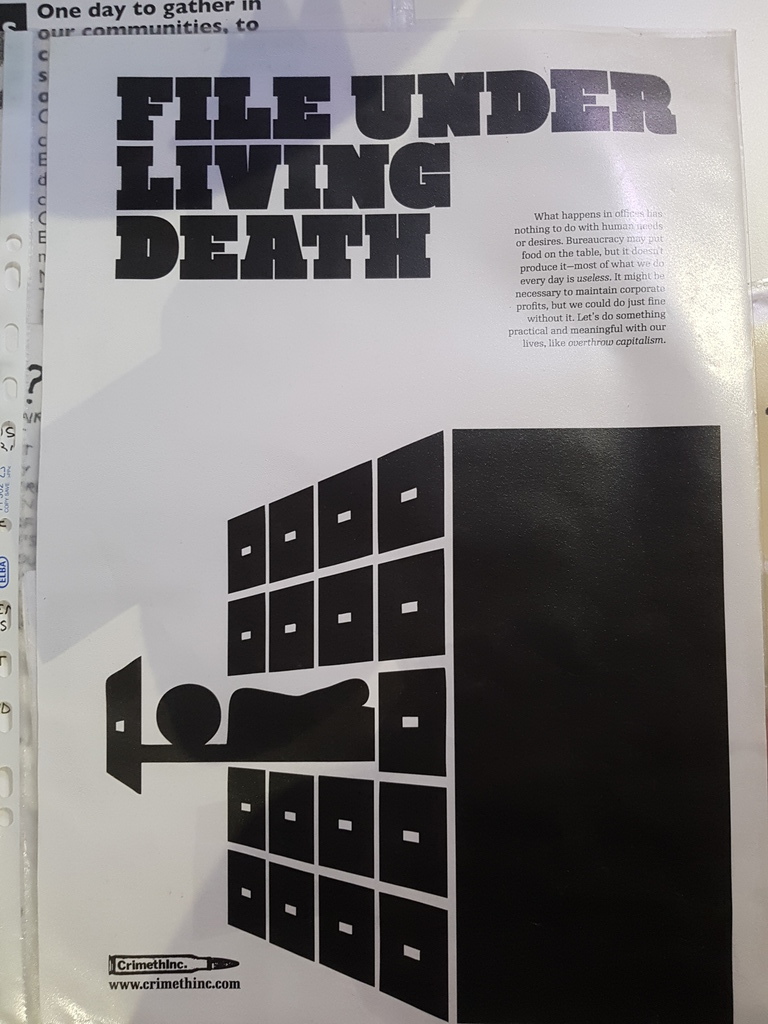

23 Praca

"To, co dzieje się w biurach nie ma nic wspólnego z ludzkimi potrzebami i pragnieniami. Biurokracja być może pozwala mieć jedzenie na stole, jednak go nie wytwarza. Większość z tego, co robimy na codzień jest bezużyteczna. Jest zapewne konieczna, aby zapewnić zyski korporacji, jednak my mielibyśmy się świetnie bez niej. Zróbmy coś praktycznego i znaczącego z naszym życiem, jak choćby obalenie kapitalizmu."

Figure 89: Żyjący umarli?

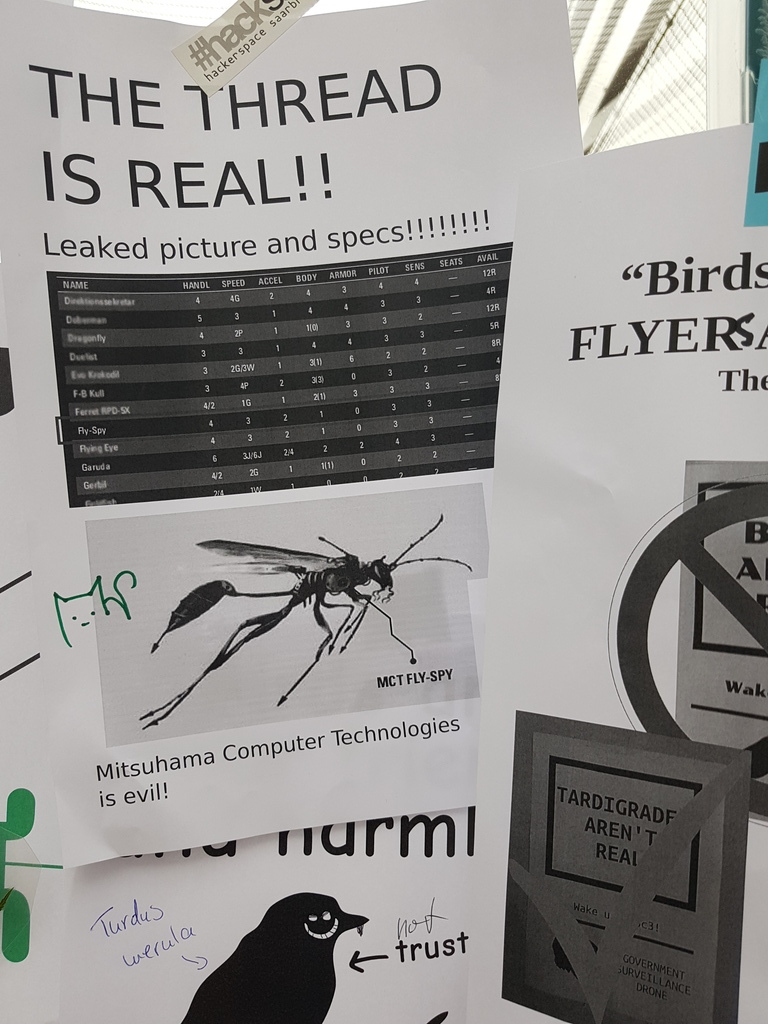

Figure 90: My tu gadu gadu, a ten wyciek się naprawdę wydarzył

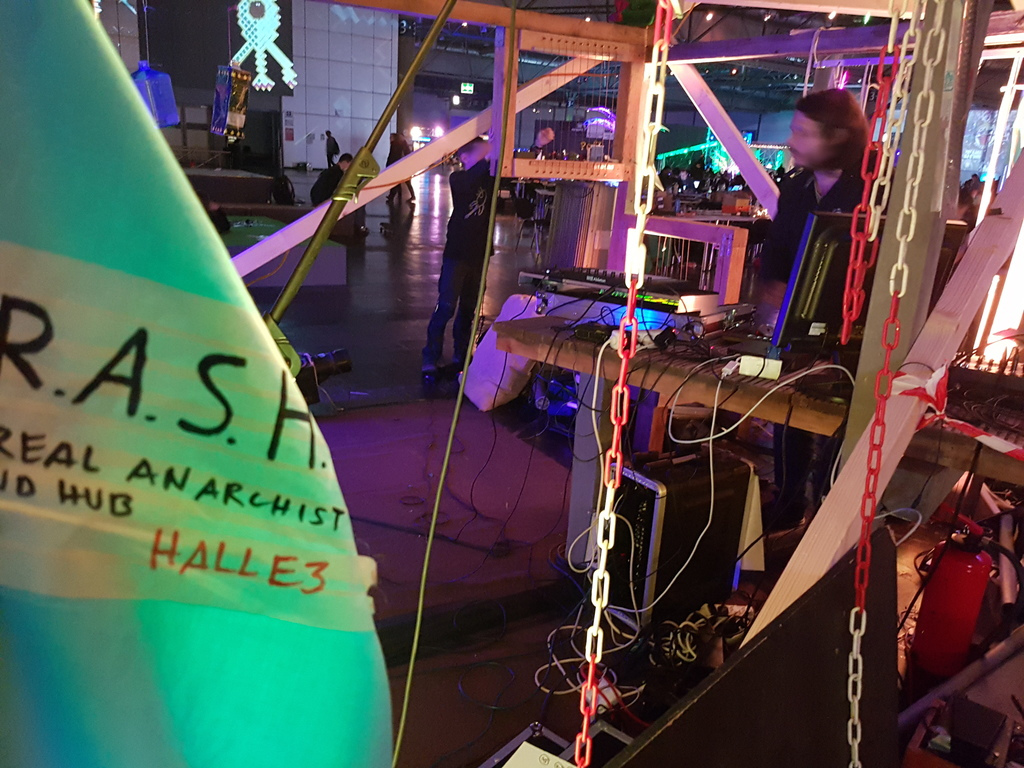

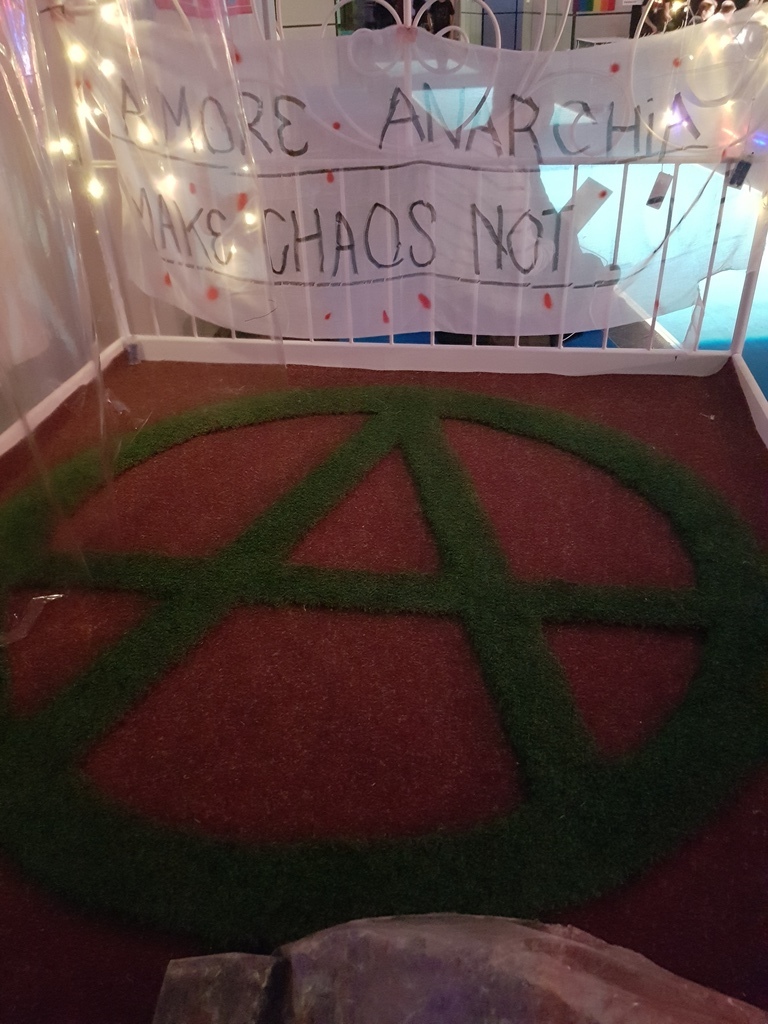

24 Anarchizm

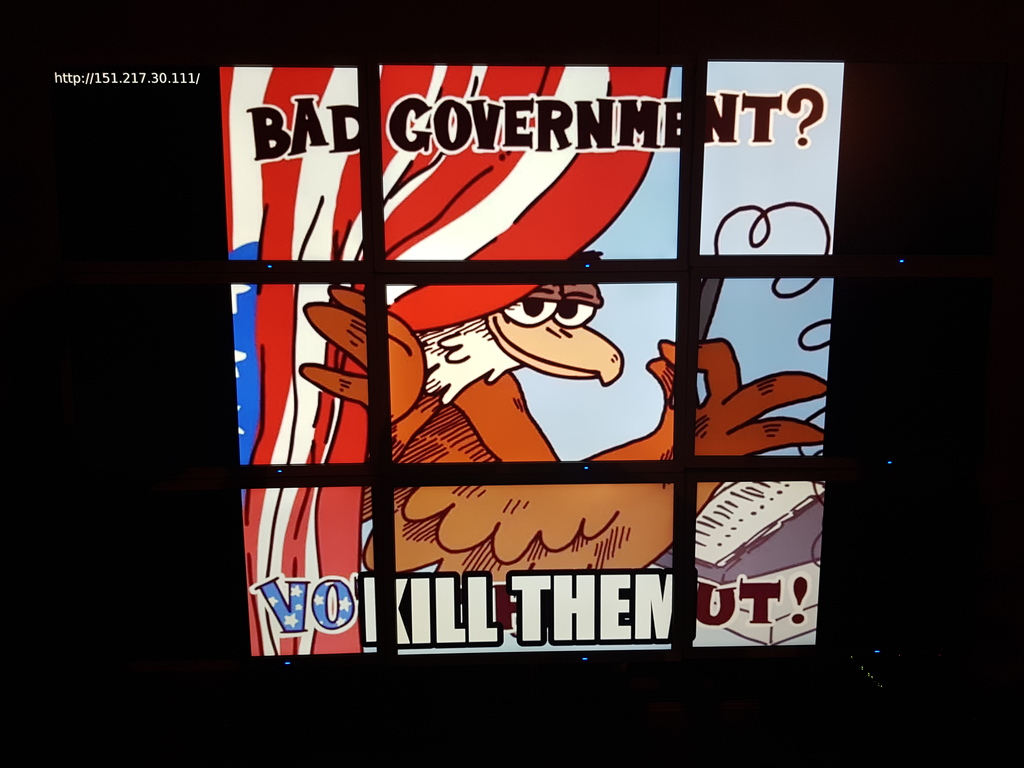

Wykład ze wstępu do anarchizmu był nieco przynudnawy (bardziej z uwagi na formę, niż na treść), ale dowiedziałem się, że rodzajów anarchizmu jest tyle, że prawdopodobnie też się kwalifikuję w jedną albo i kilka szufladek. Np. te z etykietką "eko-anarchizmu". Warsztat był już ciekawszy - można było porozmawiać z anarchistycznymi aktywistami z różnych krajów.

Figure 91: Prosta porada co zrobić ze złym rządem (pozdrawiamy PiS)

Figure 92: Anarchista też gdzieś spać musi

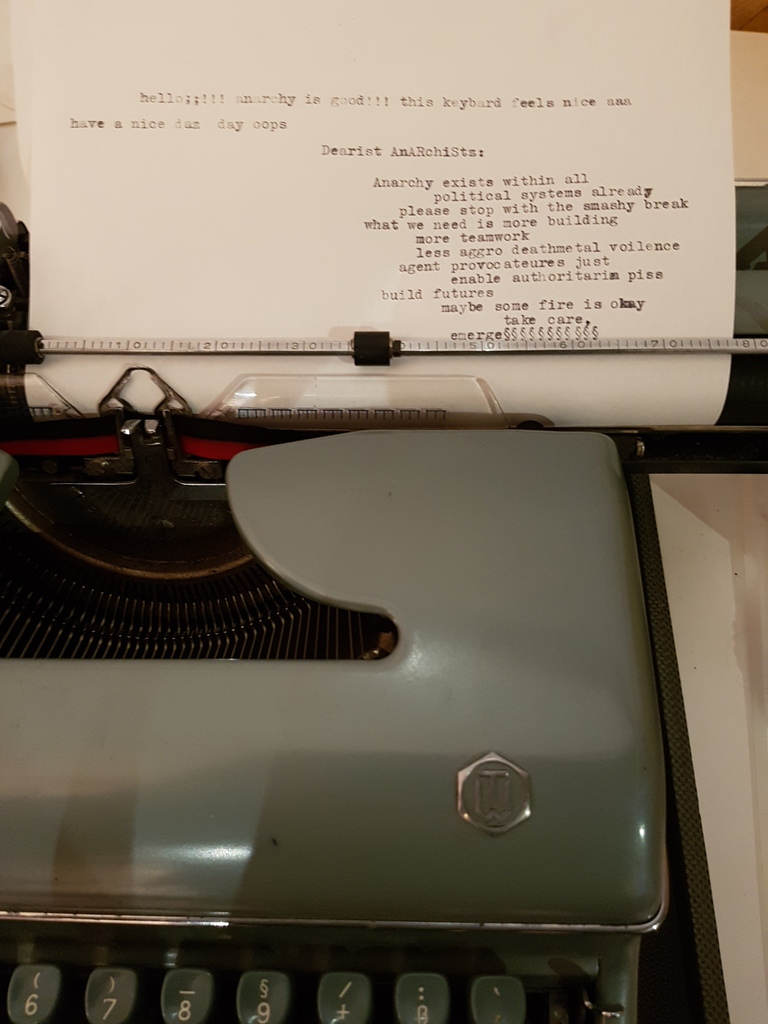

Figure 93: Anarchistyczna maszyna do pisania

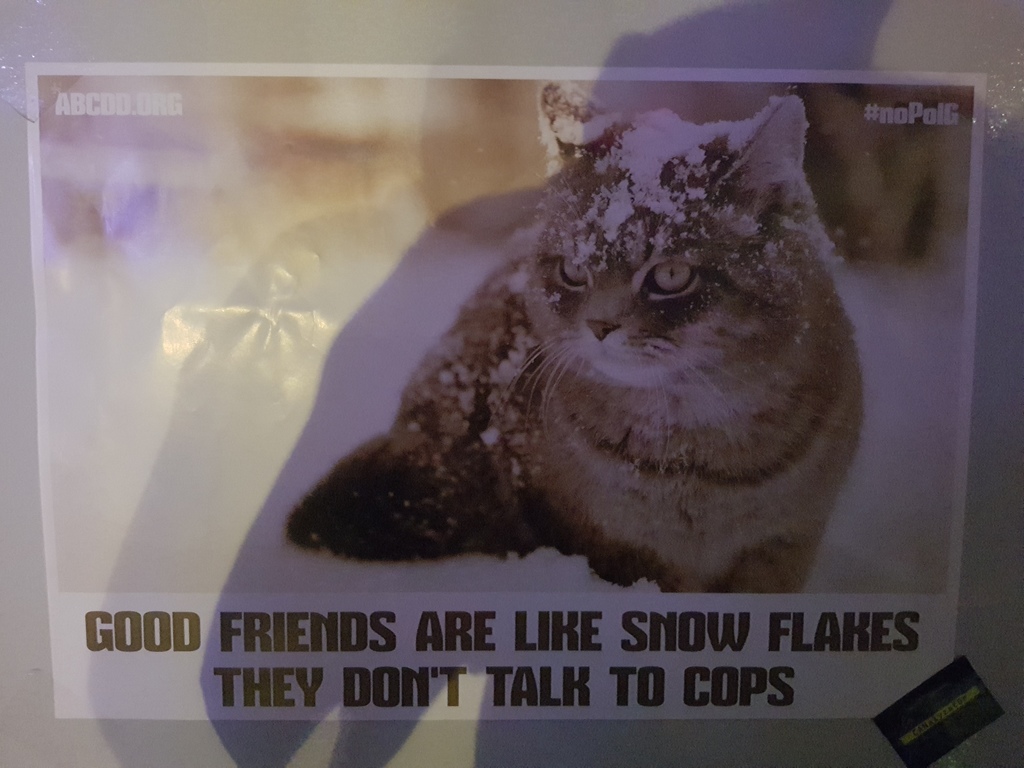

Figure 94: Dobrzy przyjaciele są jak płatki śniegu. Nie rozmawiają z glinami.

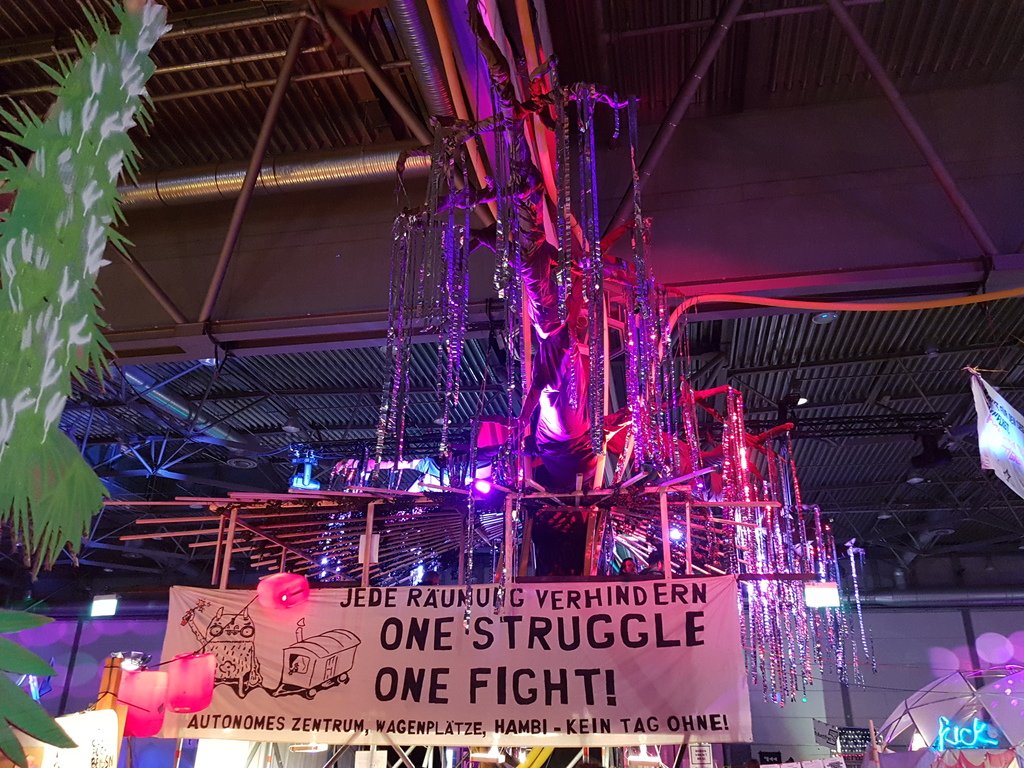

Figure 95: W jedności siła

Figure 96: Punk's not dead!

25 Hakowanie ciała: sztuka walki

Systema i aerodynamika tańca poznawczego (ang. cognitive dance). Systema to rosyjska sztuka walki, będąca swego rodzaju kompilacją elementów zapożyczonych z różnych innych sztuk walki, ukierunkowana na wysoką skuteczność. Mocno dostosowana do predyspozycji trenującego. Duży nacisk położony jest na pracę z oddechem. Idea przypominała mi nieco aikido, gdzie nie dąży się do konfrontacji, unika eskalacji i wykorzystuje się raczej siłę/pęd przeciwnika do pokonania jego samego. Czyli pozwalamy, żeby cios atakującego lekko nas trafił (unik pozwala na "ześlizgnięcie się" np. pięści), co daje mu poczucie spełnionego celu, a następnie staramy się znaleźć podatność i powodujemy delikatny "wypadek". Idea warsztatu polegała też na tym, że poprzez tego rodzaju pracę można nie tylko nauczyć się skutecznej walki, ale również postępowania z własnymi słabościami i tymi obszarami w życiu, które chcielibyśmy zmienić. Brzmi obiecująco? Tu jest więcej: ∞OS

Figure 97: Jeden z HackerSpaceów też oddalił się w nierzeczywistość

26 All Creatures Welcome

Dokument, czy może raczej impresje na temat CCCamp 2015: http://allcreatureswelcome.net/

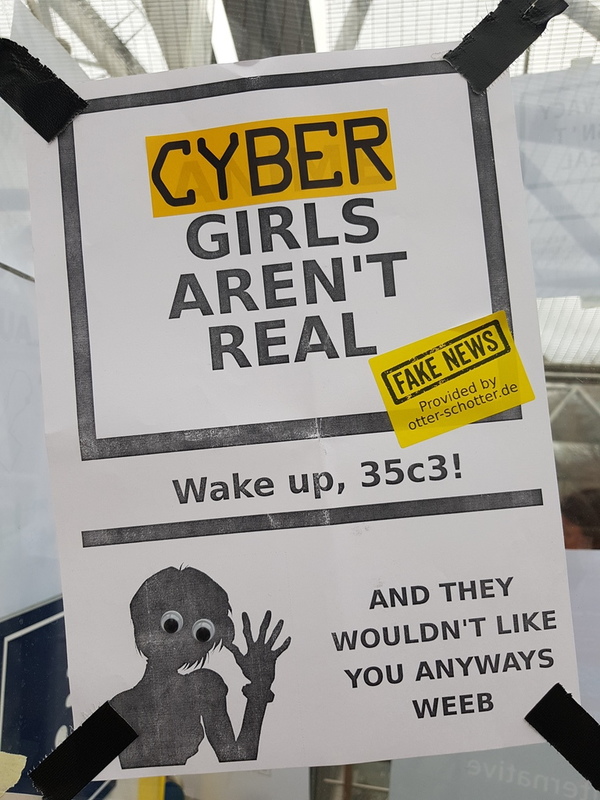

27 Alternatywna rzeczywistość

Masz dość życia i otaczającej cię rzeczywistości? Zawsze możesz przenieść się do innego wymiaru (i liczyć na to, że tam będzie lepiej?). Służy ku temu właśnie ta sprytna piramidka, w środku której zostaniemy poddani atakowi świetlno-dźwiękowemu i nic już nie będzie takie samo. Nie próbowałem, bo kolejki były duże, ale mewp próbował i polecał. Mimo, że przeniósł się do innego wymiaru mogliśmy ze sobą zupełnie normalnie rozmawiać, co - jak tłumaczył - jest możliwe dzięki klonom, które funkcjonują w tym czasie w innym wymiarze.

Figure 98: Piramida do przenoszenia w inny wymiar

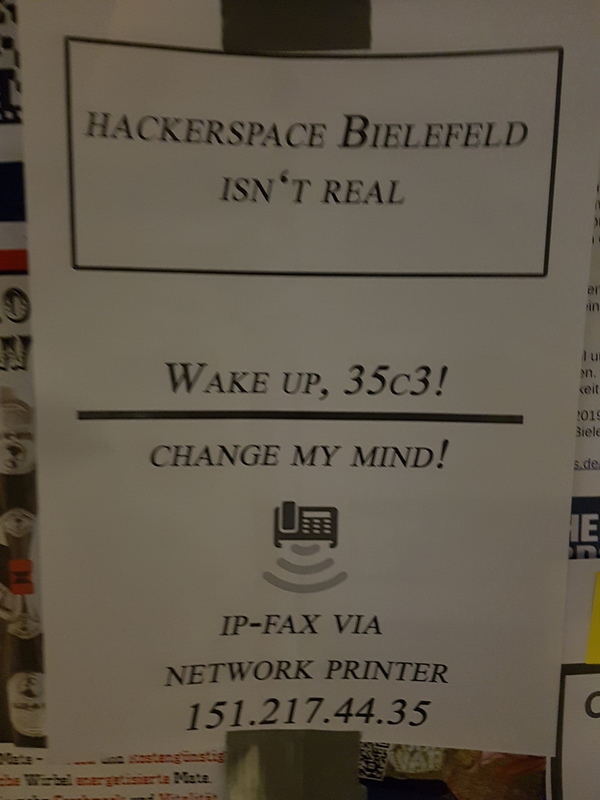

Figure 99: Cyber-dziewczyny też nie istnieją

28 Regeneracja

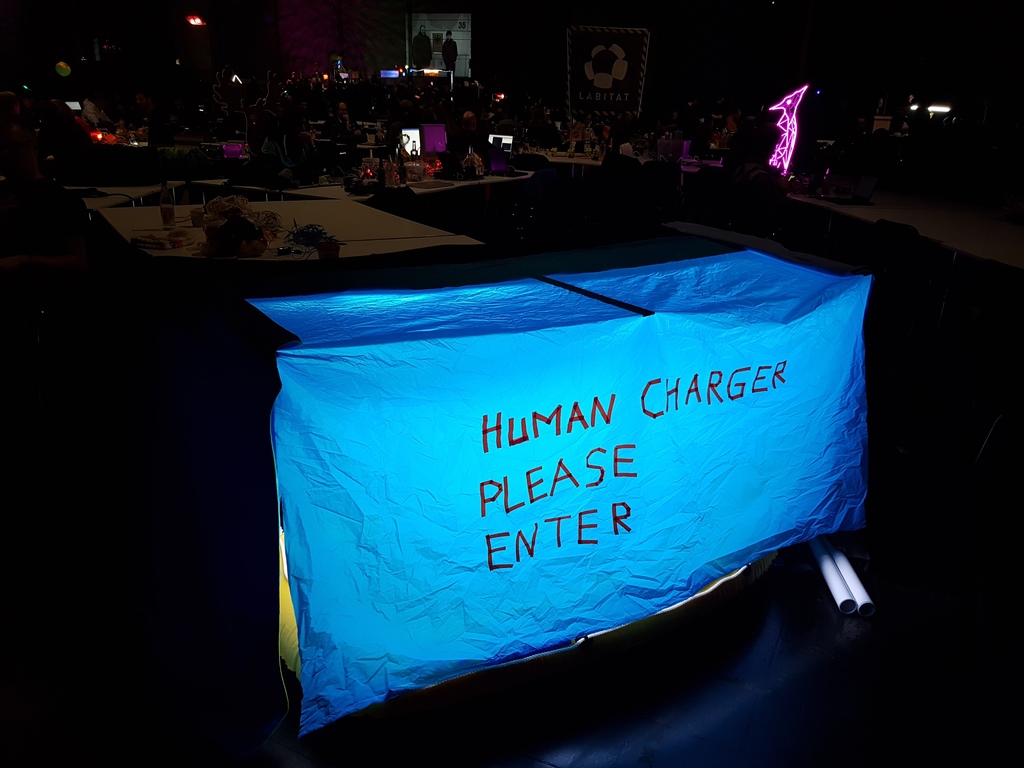

Naładować akumulatory potrzebuje każde urządzenie, nawet człowiek.

Figure 100: W hamakach można było na chwilę odciąć się od chaosu zewnętrznego i pogrążyć we własnym

Figure 101: Ładowarka człowieka

Figure 102: Lustereczko powiedz przecie…

Figure 103: Limitowana edycja mate - specjalnie na 35C3. Nie wiem co było w składzie, ale trzymała dłuuuuugooooo.

Figure 104: Dobra kawa nie jest zła. Zwłaszcza, gdy serwuje ją barista - antyfaszysta.

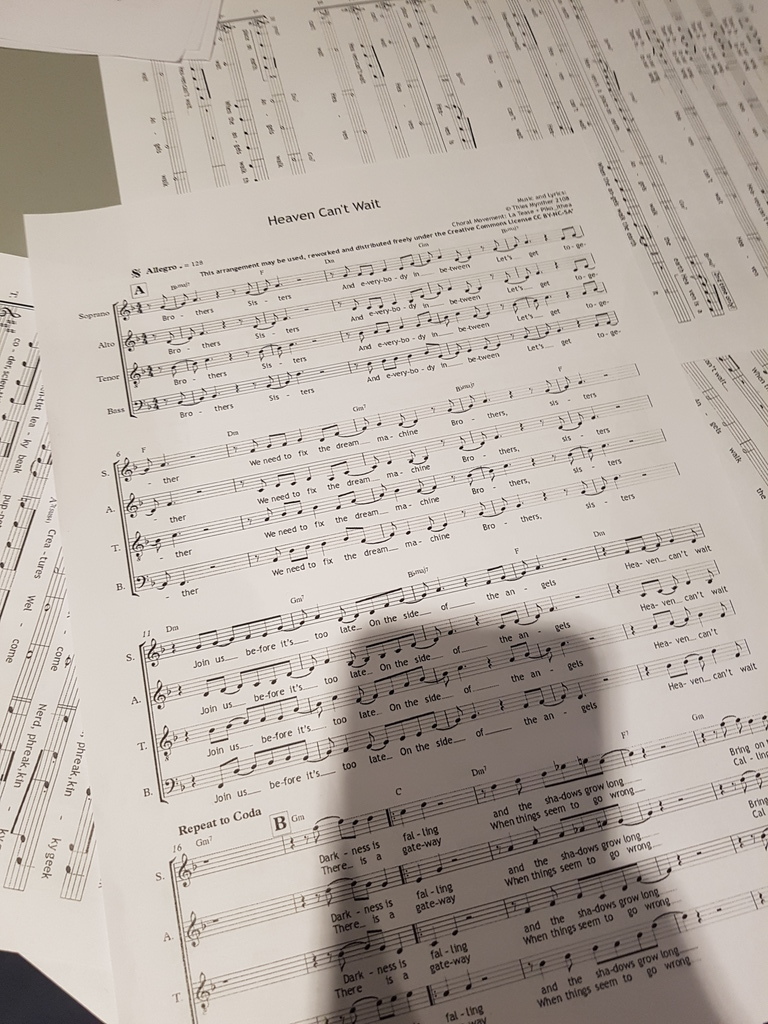

Figure 105: Dla wszystkich chętnych były też dostępne próby ccchóru

Figure 106: Nic tak nie robi dobrze skostniałym poglądom, jak wymasowanie stereotypów

Figure 107: Miejsce do złapania odrobiny naturalnego oświetlenia i jedzenia

Figure 108: Były dostępne również wegańskie posiłki!

Figure 109: Flagi z dawnym logo CCC

29 Kolofon

Ta stronka powstała z pomocą wyłącznie wolnego oprogramowania, a konkretnie emacs org-mode. Wyszukiwania robiłem za pomocą DuckDuckGo (wyszukiwarka respektująca prywatność).

Kod źródłowy tej strony jest tutaj.

Pytania/uwagi: jakub@nadolny.info

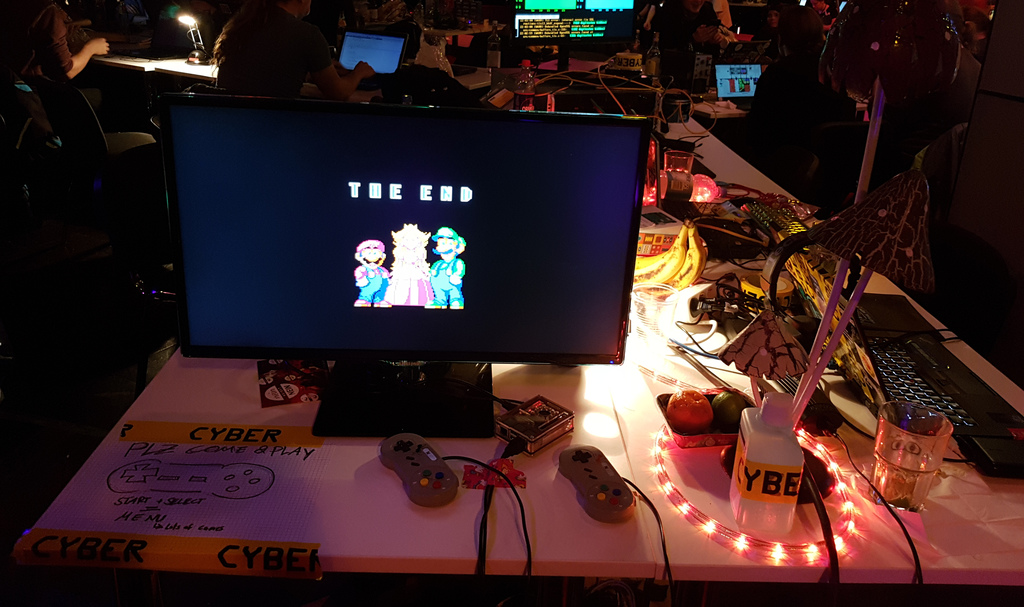

Figure 110: The End

Figure 111: No i ch, wszystko i tak okazało się iluzją